2022 제로데이 취약점 통계를 통해 본 공격 트렌드 - 제로데이 위험이 큰 주요 벤더 제품 외에 다른 벤더도 신경을 써야 합니다!

요약

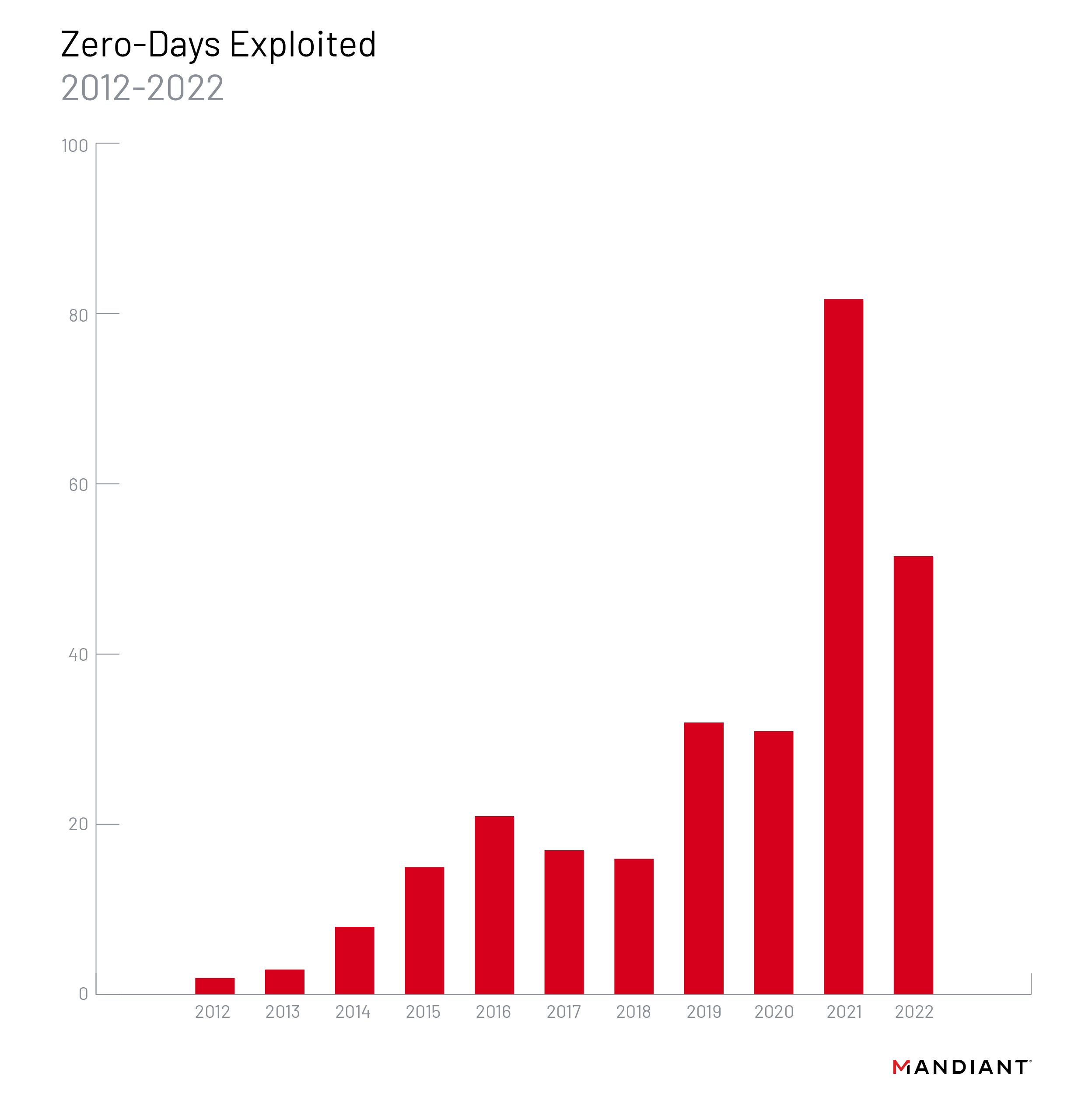

- 맨디언트는 2022년에 악용된 것으로 보이는 55개의 제로데이 취약점을 추적했습니다. 2021년에 관찰한 악용된 제로데이 취약점이 81개인 것과 비교하면 줄어든 수치이지만 55개는 결코 적은 수가 아닙니다. 2020년과 비교해 세 배나 높은 수치입니다.

- 중국이 후원하는 사이버 스파이 그룹은 2022년 다른 그룹보다 더 많은 제로데이 취약점을 악용했습니다. 이는 2021년과 비슷한 패턴입니다. 맨디언트는 금전적 동기를 가진 위협 행위자들이 악용한 제로데이 취약점 4개를 확인했습니다. 이중 75%는 랜섬웨어 공격과 연관된 것으로 보입니다.

- 2022년에 관찰한 제로데이 취약점의 대부분은 2021년처럼 마이크로소프트, 구글, 애플과 관련된 것입니다. 유형 별로 보자면 운영체제는 19개, 웹 브라우저는 11개, 보안/IT/네트워크 관리 제품은 10개, 모바일 운영체제는 6개의 제로데이 취약점이 보고되었습니다.

범위

맨디언트는 2022년에 악용된 제로데이 취약점 분석을 통해 얻은 통찰력을 공유하기 위해 이 보고서를 작성하였습니다. 맨디언트는 패치가 공개되기 전에 악용된 취약점을 제로데이 공격으로 간주합니다. 이 보고서는 맨디언트의 연구에서 확인된 제로데이 취약점 악용, 침해 조사 결과, 오픈 소스 보고를 결합하여 특정 공격 그룹이 악용한 제로데이에 초점을 맞추고 있습니다. 이 분석을 위해 참조한 공개된 보고서는 신뢰할 수 있다고 믿지만, 일부 보고의 결과는 개별적으로 확인할 수 없습니다. 이 보고서에는 취약점의 기술적인 세부 정보는 포함하지 않았습니다. 대신 위협 행위자의 활동, 취약점 추세 및 맬웨어에 대한 내용을 논의합니다. 디지털 포렌식 조사를 통해 과거에 관찰한 사고가 계속 발견되고 있기 때문에 이 연구 역시 향후 보완될 수 있습니다.

전체 개수

맨디언트는 2022년에 악용된 것으로 보이는 55개의 제로데이 취약점을 추적했습니다. 이 수치는 2021년 81개보다 26개 적지만 2020년과 비교하면 여전히 높습니다(그림 1).

맨디언트는 제로데이 취약점이 2010년대보다 훨씬 높은 비율로 계속 악용될 것이라 예측한 적이 있습니다. 2022년에 확인한 제로데이 취약점 숫자는 이런 추세가 지속되고 있다는 것을 보여줍니다. 2020년에는 여러 요인으로 발견 건수가 감소한 것으로 나타났습니다. 2020년에는 코로나19로 보안 분석 보고서 작성이 예년처럼 이루어지지 않았을 가능성이 있으며, 방어자가 취약점을 악용하는 활동을 감지하지 못한 경우도 있었을 것으로 추정합니다. 또한, 공격자가 중요한 공격인 경우를 제외하고 새로운 취약점을 악용하지 않았을 수도 있습니다. 2021년에는 수치가 전년 대비 4배로 증가했습니다. 2021년에는 애플과 안드로이드의 공개 정보에 더 많은 악용에 대한 내용이 포함되었습니다.

맨디언트는 장기적으로 볼 때 악용이 지속해서 늘 것으로 예상합니다. 제로데이 취약점은 탐지에 잘 걸리지 않아 악용하기 좋습니다. 이런 이유로 공격자는 제로데이 취약점을 이용하는 것을 좋아합니다. 방어자 입장에서 보면 제로데이 취약점을 찾는 것은 자원 집약적인 작업입니다. 공개된 취약점 수는 계속 늘고 있는 데다 IoT 장치, 클라우드 솔루션 등 대상 소프트웨어 유형도 다양해지고 있고 위협 행위자의 유형도 다양해지다 보니 탐지 작업은 더욱 어려워지고 있습니다.

특정 국가가 후원하는 공격 그룹이 공격 주도

맨디언트는 중요한 사이버 스파이 활동과 관련해 13개의 제로데이 취약점을 추적하였습니다. 2021년와 마찬가지로 중국이 후원하는 공격 그룹이 7개의 제로데이 취약점을 악용하였습니다. 전체에서 50%를 중국 후원 공격 그룹이 차지한 것입니다. 북한 공격 그룹이 악용한 제로데이 취약점이 2개인 것도 주목할만 합니다.

맨딩너트는 금전적인 목적으로 악용된 취약점 16개 중 4개가 제로데이 취약점인 것을 확인하였습니다. 이중 75%는 랜섬웨어 작업과 관련되어 있습니다. 참고로 돈을 벌기 위해 제로데이 취약점을 이용한 경우는 그 수가 최근 몇년 사이 줄어들고 있습니다.

중국 공격 그룹 주도하는 제로데이 취약점 악용

맨디언트의 보고서와 함께 다른 공개 보고서를 보면 2022년 발견한 제로데이 취약점의 80% 이상이 특정 국가의 후원을 받는 공격 그룹에 의해 악용된 것을 알 수 있습니다.

중국

2022년 중국 사이버 스파이 그룹은 7개의 제로데이 취약점을 악용했습니다. 이는 다른 국가 후원 공격 그룹보다 많은 숫자입니다. 참고로 중국은 2021년에 적어도 8개 이상의 제로데이 취약점을 악용하였습니다. 2022년에는 기업의 네트워킹 및 보안 장비를 노리는 취약점이 주목받았습니다. 여기에는 SonicWall의 VPN 장비의 취약점을 노리는 CVE-2022-30190(aka Follina)와 FortiOS 취약점을 악용하는 CVE-2022-42475 및 CVE-2022-41328이 있습니다.

네트워크 장치를 노리는 중국 후원 공격 그룹

2022년 말 맨디언트는 중국 정부가 후원하는 공격 그룹이 포티넷(Fortinet)의 FortiOS SSL-VPN에서 발견한 취약점(CVE-2022-42475)를 악용하는 것을 관찰했습니다. 이 공격 그룹은 유럽 정부 기관 및 아프리카의 매니지드 서비스 업체를 대상으로 10월부터 공격을 시작한 것으로 보입니다. 이 활동은 인터넷에서 접근할 수 있는 장치, 특히 방화벽이나 IPS/IDS 같이 보안을 목적으로 사용하는 장치를 악용하는 중국 공격 그룹의 패턴과 일치합니다. 맨디언트는 인터넷에서 접근할 수 있는 네트워크 장치 공격 관련 전술, 전략, 프로세스를 자원화한 중국 공격 그룹이 앞으로도 보안이나 네트워크 장치를 침입 벡터로 활용할 것으로 봅니다.

이 활동을 조사하면서 맨디언트는 'BOLDMOVE'라는 이름으로 추적하고 있는 새로운 맬웨어를 발견하였습니다. 맨디언트는 FortiGate 방화벽에서 작동하도록 설계된 윈도우 및 리눅스 변형을 모두 확인했습니다. BOLDMOVE는 공격자가 시스템, 서비스, 로깅 및 문서화되지 않은 포티넷이 독점적인 파일시스템 형식을 매우 깊이 있게 이해하고 있다는 것을 잘 보여줍니다.

맨디언트는 2022년 중반즈음 UNC3886으로 추적하는 위협 행위자 집단이 포티넷 솔루션 여러 대에 맬웨어를 배포한 것을 조사하였습니다. UNC3886은 인터네을 통해 접근할 수 있는 FortiManager 장치에 대한 초기 접근 권한을획득하고 나서 FortiOS의 디렉토리 순회 제로데이 취약점(CVE-2022-41328)을 악용하여 FortiGata 방화벽 디스크에 파일을 작성하였습니다. 참고로 UNC3886은 2022년 9월에 공개된 VMWare ESXi 하이파바이저 맬웨어 프레임워크를 만든 중국의 사이버 스파이 그룹으로 추정됩니다.

공격에 필요한 자원을 보급하는 디지털 병참

맨디언트는 2022년 3월 MDST(Microsoft Diagnostics Tool)의 취약점인 CVE-2022-30190(Follina)을 악용한 중국 위협 행위자의 의심스러운 활동을 발견했습니다. 이 취약점을 통해 공격자는 임의의 코드를 실행할 수 있습니다. 이 취약점은 주로 마이크로소프트 워드 문서를 열도록 사용자를 속이거나 URL을 처리하는 다른 벡터를 통해 악용될 수 있습니다. 맨디언트는 적어도 세 개의 서로 다른 공격 그룹이 Follina를 제로데이 취약점으로 악용해 세 개 지역의 공공 및 민간 조직을 목표로 작전을 펼친 것을 관찰하였습니다. 이를 놓고 볼때 공격에 필요한 자원을 보급하는 디지털 병참을 통해 중국의 여러 사이버 스파이 집단이 제로데이 취약점 악용에 필요한 자원을 공급 받은 것으로 보입니다.

- 맨디언트는 2022년 3월부터 5월까지 UNC3658이 CVE-2022-30190 취약점을 이용해 필리핀 정부를 노린 것을 식별하였습니다.

- 맨디언트는 2022년 4월 남아시아 지역의 통신 및 비즈니스 서비스 제공 기업을 대상으로 사용한 CVE-2022-30190 취약점을 악용한 샘플 두 개를 추가로 발견하였습니다. 맨디언트는 이 활동에 참여한 위협 행위자 집단을 UNC3347로 추적하고 있습니다.

- 맨디언트는 2022년 5월 UNC3819 위협 행위자 집단이 벨라루스 및 러시아 기관을 대상으로 CVE-2022-30190 취약점을 악용할 가능성을 확인했습니다. 최소한 두 개의 샘플은 우크라이나 전생과 관련된 러시아어로 작성한 문서를 미끼 컨텐츠로 사용하였습니다.

맨디언트는 이전에도 공개 패치가 공개되기 전에 같은 취약점을 악용하는 여러 중국 스파이 그룹을 보았습니다. 관련 예로 2021년 유행했던 ProxyLogon 캠페인을 꼽을 수 있습니다. 이를 놓고 볼 때 맬웨어 개발에 힘을 모으고 공격에 필요한 각종 자원을 공유하는 주체가 존재할 수 있다는 것을 시사합니다. 2013년부터 진행한 맨디언트의 연구도 중국 사이버 스파이 그룹을 지원하는 디지털 병참이 존재할 수 있다는 내용이 있습니다.

북한

맨디언트는 북한 공격 그룹이 이용한 2개의 제로데이 취약점도 확인했습니다. 이들은 구글 TAG가 'Operation Dream Job' 또는 'Operation AppleJeus'로 보고한 TEMP.Hermit 활동과 중첩되는 작전을 수행했습니다. 이들 위협 행위자 집단은 구글 크롬 제로데이 취약점인 CVE-2022-0609를 이용하기 위해 동일한 익스플로잇 킷을 사용해 2022년 2월에 언론, 하이테크, 금융 분야를 타깃으로 공격을 수행하였습니다. 맨디언트는 2022년 11월 마이크로소프트 윈도우 서버의 제로데이 취약점 CVE-2022-41128을 이용한 악성 첨부 파일을 포함한 스피어피싱 이메일로 한국 하이테크 분야 기업을 공격한 위협 행위지 집단을 확인했습니다. 이메일 공격과 연관된 지표는 TAG APT37로 추적하는 공격 그룹과 일치하지만 현재 확인한 위협 행위자 집단인 APT37과 연관되어 있는지 여부는 확인할 수 없습니다.

러시아

맨디언트는 2022년 6월 초에 CVE-2022-30190(Follina) 취약점을 악용하여 공격한 것과 마이크로소프트 익스체인지 취약점인 CVE-2023-23397을 수개월 간 악용한 캠페인의 배후에 러시아의 공격 그룹이 있는 것을 관찰하였습니다. 후자의 활동은 맨디언트가 UNC4697로 추적하고 있는 위협 행위자 집단이 한 것입니다. 다른 공개 보고서는 이 집단을 APT28로 추정하고 있습니다. CVE-2023-23397 취약점을 악용하는 캠페인은 적어도 2022년 4월부터 폴란드, 우크라이나, 루마니아, 터키의 정부, 물류, 석유/가스, 국방 및 교통 산업을 대상으로 진행되었습니다. 우크라이나 침공 후 러시아 사이버 작전에 서방 및 보안 업계의 관심이 높아짐에 따라 러시아 공격자가 제로데이 취약점을 사용하지 못했을 수도 있습니다. CVE-2022-30190(Follina) 취약점 악용은 패치 발표 주기를 이용한 것으로 추정됩니다. CVE-2023-23397 취약점을 사용한 것은 공격자의 눈에 타깃이 가치가 높은 정보를 갖고 있는 대상으로 보였다는 것을 시사합니다. 맨디언트의 연구에 따르면 러시아 위협 행위자들은 2019년부터 연간 두 개의 제로데이 취약점을 악용해왔으며, 이런 추세는 2022년에도 지속되었습니다.

상용 공급 업체

2022년도에서 돈을 받고 공격 도구, 프레임워크를 제공하는 상용 공급 업체(Commercial Vendor)들이 주목받았습니다. 특정 국가가 배후에 있는 사이버 스파이도 이들 업체가 사용한 도구를 이용합니다. 제로데이 취약점을 이용한 사이버 스파이 활동 중 3건이 상용 공급 업체의 도구와 프레임워크를 사용해 화제를 모았습니다. 참고로 3건은 2022년 제로데이 취약점을 악용한 사이버 스파이 활동 전체에서 1/4에 해당합니다.

최근 유명 상용 공급 업계는 운영의 어려움을 빠진 것으로 알려져 있는데요. 그럼에도 불구하고 전 세계적으로 상용 공급 업체가 개발한 맬웨어, 특히 감시 도구 시장은 매우 활기차게 거래가 일어나고 있습니다. 여러 서방 국가는 자국 기업과 전직 정부 직원이 이런 활동에 참여하지 못하게 제한하는 조치를 취하고 있지만 국가 간 경계를 넘나드는 보안 기술 전문가들의 활동을 고려할 때 시장에 끼치는 영향은 미미할 것으로 판단됩니다.

2022년 초 최소 세 개의 서로 다른 상용 공급 업체에서 개발한 도구, 프레임워크, 스위트를 사용한 세 개의 개별적인 제로데이 취약점 악용이 발견되었습니다.

- 맞춤형 맬웨어와 스파이웨어 를 만들어 판매하는 것으로 알려진 이스라엘의 사이버 스푸핑 회사인 칸디루(Candiru)가 만든 구글의 크롬 웹 브라우저를 겨냥한 제로데이(CVE-202202294) 취약점을 악용한 사건이 1건 발생하였습니다. 공개 보고서에 따르면 칸디루가 개발한 크롬 웹 브라우저 제로데이 취약점은 기자들이 사용하는 웹 사이트를 침해하였습니다. 이는 이전에 칸다루가 만든 도구를 이용하는 공격자들과 패턴이 일치합니다. 관찰한 크롬 웹 브라우저 제로데이 취약점을 이용한 공격은 중동 지역에 영향을 끼쳤습니다.

- 구글 TAG가 발견한 두 개의 유럽의 맬웨어 업체인 바리스톤(Variston)과 DSIRF는 각각 모질라와 파이어폭스 웹 브라우저(CVE-2022-26485) 및 마이크로소프트 윈도우 서버(CVE-2022-22047)을 대상으로 한 제로데이 취약점을 만든 것으로 알려졌습니다. DSIRF가 만든 제로데이 취약점은 오스트리아, 영국, 파나마의 로펌, 은행, 전략 컨설팅 회사를 공격하는 데 활용된 것으로 보고되었습니다.

2022년 금전적 동기로 제로데이 취약점 악용한 활동 두드러져

금전적 이익을 동기로 삼는 공격에 악용된 제로데이 취약점의 비율은 2022년 전년대비 감소했습니다. 그러나 이미 패치가 이루어진 취약점을 이용하는 N-Day 유형의 공격은 자주 관찰되었습니다. 2022년에는 대부분 랜섬웨어 활동과 관련된 것으로 추정되는 4개의 제로데이 취약점이 금전적 동기를 가진 작업에 활용되었습니다.

- 한 사례에서 Lorenz 랜섬웨어를 배포한 공격자는 탐지 회피를 위해 Mitel의 Mivoice Connect VOIP 장비(CVE-2022-29499)에서 신규 원격 코드 실행(RCE) 취약점을 활용했습니다.

- 한 공개 보고서에 따르면 Magniber 랜섬웨어 그룹도 탐지 회피를 위해 2022년 9월 마이크로소프트 윈도우 11의 MoTW(Mark of the Web) 기능 취약점(CVE-2022-41091)을 활용했습니다. 또한, 이와 별개로 Magiber 랜섬웨어 그룹은 2022년 10월에 다른 MoTW 취약점(CVE-2022-44698)을 이용한 제로데이 공격을 진행하였습니다. 이 취약점은 마이크로소프트에서 12월에 패치되기 전에 발견되었습다.

- 맨디언트는 UNC2633이 패치가 발표되기 전인 2022년 6월 초에 최소 3건의 공격에서 CVE-2022-30190(Follina) 제로데이 취약점을 이용해 피해자의 네트워크에 QAKBOT을 배포한 것을 관찰하였습니다.

2022년 전년대비 제로데이 취약점을 이용한 공격이 줄은 것은 여러 요인에 의한 것으로 보입니다. 2021년은 제로데이 취약점을 이용한 공격이 유난히 많았던 한 해였습니다. 주목할만한 중요 캠페인 중 적어도 한 건 이상에서 Accellion FTA의 4가지 취약점을 함께 사용했습니다. 과거 몇 년간 효과적으로 제로데이 취약점을 활용한 랜섬웨어 그룹 중 일부는 러시아 또는 우크라이나에 기반을 둔 운영자를 보유하고 있었습니다. 이를 고려할 때 2022년 2월 러시아의 우크라이나 침공으로 사이버 범죄 생태계가 혼란에 빠진 것도 제로데이 취약점 사용이 준 이유라 볼 수 있습니다. 2022년에는 랜섬웨어 공격의 돈벌이가 시원찮았습니다. 이것 역시 제로데이 취약점을 찾거나, 개발하려는 시도가 줄어든 배경이라 할 수 있습니다.

공격자들이 악용한 제로데이 취약점을 내포한 IT 제품

2022년 제로데이 취약점이 가장 많이 발견된 IT 제품의 유형은 이전과 비슷했고, 주로 전 세계적으로 널리 제품을 공급하는 대형 글로벌 기업에 집중되었습니다. 지난 3년을 기준으로 보자면 마이크로소프트(18), 구글(10), 애플(9)이 가장 많이 악용된 업체입니다.

위협 행위자들이 이들 기업의 제로데이 취약점을 노리는 이유는 광범위한 액세스가 가능하기 때문으로 보입니다. 또한, 일부 위협 행위자들은 특정 대상이나 관심 대상에 초점을 맞추는 것으로 나타났습니다. 이들 위협 행위자는 특정 기업 또는 틈새 제품을 더 자주 공격하였습니다.

제품별 제로데이 취약점

가장 많이 공격을 받은 제품은 운영체제(19)였습니다. 이 뒤를 웹 브라우저 (11), 보안 및 네트워크 관리 제품(10), 모바일 운영체제(6)가 이었습니다.

데스크톱 운영체제의 경우 2022년 15개의 제로데이 취약점이 발견되었는데 주로 윈도우가 영향을 받았습니다. 반면에 macOS는 식별된 19개의 운영체제 제로데이 취약점 중 단 4개에만 영향을 받았습니다.

웹 브라우저 공격의 주요 대상은 크롬이었습니다. 11개의 웹 브라우저 제로데이 취약점 중 9개가 크롬을 노렸습니다. 파이어폭스이 경우 2개에 불과하였습니다. 이를 볼 때 널리 쓰이는 것이 주요 타깃이 된다는 것을 알 수 있습니다. 크롬은 전 세계적으로 60~65%가 사용하는 웹 브라우저입니다.

10개의 제로데이 취약점 중 20%에 해당하는 2개는 보안 및 네트워크 관리 제품에 영향을 주는 것이었습니다(표 1).

모바일 운영체제

2022년에는 모바일 운영체제에서 6개의 제로데이 취약점이 악용되었습니다. 운영체제 시장 점유율에서 모바일이 차지하는 비중은 꾸준히높아지고 있습니다. 따라서 앞으로도 모바일 기기에 영향을 끼치는 취약점도 늘어날 것으로 예상됩니다. 데스크톱 운영체제도 기업 환경에서 중요 데이터에 접근하는 관문으로 그 가치가 높아 이 역시 취약점을 악용하려는 공격자들의 관심을 계속 받을 것으로 보입니다. 특정 개인을 타깃으로 한 공격자라면 모바일 운영체제의 제로데이 취약점을 악용할 가능성이 높겠지만 조직을 노리는 공격자라면 데스크옵 운영체제나 보안 및 네트워크 장치를 타깃으로 삼을 것입니다.

엣지 인프라

탐지를 회피하려는 위협 행위자는 보안, 네트워크, IT 관리 또는 엣지 인프라 관련 제품을 표적으로 삼을 가능성이 높습니다. 공격 대상에 엣지 인프라가 있는 이유는 항상 인터넷에 연결되어 있고 EDR/XDR 및 기타 탐지 솔루션을 탑재하지 않은 경우가 많기 때문입니다. 위협 행위자는 엔터프라이즈 네트워크 환경처럼 모니터링이 집중적으로 이루어지지 않는 엣지 인프라에 머물면서 방어자의 탐지를 피하고 우위를 점할 수 있습니다. 엣지 같이 인터넷에 연결된 장치에서 실행되는 맬웨어는 조직의 네트워크로 측면 이동 및 C2 서버와 연결해 명령을 수행하거나 피해 시스템을 제어할 수 있는 가능성을 제공합니다.

엣지 장치는 여러 가지 이유로 매력적인 표적이 됩니다. 이런 장치들은 인터넷에 접근이 가능합니다. 공격자가 악용할 수 있는 취약점을 손에 쥐고 있다면 피해자와 상호작용 없이도 네트워크에 접근할 수 있습니다. 이를 통해 공격자는 작업 타이밍을 제어할 수 있고, 탐지 가능성도 최소화할 수 있습니다. 인터넷에 연결된 장치에서 실행되는 맬웨어는 네트워크의 더 깊은 영역까지 침투하고, C2 서버와 연결해 명령 및 제어를 가능하게 할 수 있습니다.

엣지 인프라 관련 제품 중 많은 장치들은 운영체제에서 실행 중인 프로세스를 볼 수 있는 간단한 방법을 제공하지 않는 다는 것을 유의해야 합니다. 이런 제품들은 종종 네트워크 트래픽을 검사해 이상 징후와 악의적인 행동을 검색할 수 있지만 본질적으로 자체적인 보호 수단이 없는 경우가 많다는 사실을 인지해야 합니다.

CVE | 제품 |

CVE-2022-1040 | Sophos Firewall |

CVE-2022-3236 | Sophos Firewall |

CVE-2022-20821 | Cisco IOS |

CVE-2022-26871 | Trend Micro Apex Central |

CVE-2022-40139 | Trend Micro Apex One |

CVE-2021-35247 | SolarWinds Serv-u |

CVE-2022-28810 | Zoho ManageEngine |

CVE-2022-27518 | Application Delivery and Load Balancer |

CVE-2022-42475 | Fortinet FortiOS |

CVE-2022-41328 | Fortinet FortiOS |

취약점이 끼치는 영향

2022년에 발견된 거의 모든 제로 데이 취약점(53개)는 주로 원격 코드 실행 또는 권한 상승을 목적으로 악용되었습니다. 정보 공개 취약점은 고객 및 사용자 데이터가 유출되고 오용될 위험이 있어 주목을 받았지만 이런 취약점으로 인한 공격자의 행동 범위는 제한적인 경우가 많았습니다. 반면에 권한 상승과 코드 실행으로 네트워크 측면 이동에 성공할 경우 심각한 영향을 끼칠 수 있습니다.

새로운 취약점은 방어자의 피로감을 높일 수 있습니다

드물기는 하지만 공식적인 수정 사항 대신 해결 방법 안내와 함께 취약점이 공개될 수 있습니다. 이 경우 최고 공개와 패치 제공 사이의 시간차로 인해 방어자가 피로를 느낄 수 있습니다. 패치를 기다리는 동안 피해를 보게 될까 싶어 신경이 쓰이기 때문입니다. 또한, 공식 패치와 비교해 신뢰가 떨어지는 임시 방편 해결책은 보안에 대한 잘못된 인식을 심어줄 우려도 있습니다. 임시 해결책은 종종 피해 장비의 기능을 저하시켜 배포를 제한할 수 있습니다. ProxyNotShell 취약점 체인의 사례에서 볼 수 있듯이 위협 행위자에게 기회를 제공할 수 있습니다.

ProxyNotShell의 두 가지 제로데이 취약점인 CVE-2022-41040과 CVE-2022-41082는 보안 보고서 및 언론사 기사를 통해 많이 논의되었습니다. 마이크로소프트 익스체인지를 대상으로 하는 이 취약점들은 2021년에 널리 퍼진 ProxyShell 취약점 캠페인의 이름을 따 명명되었는데, ProxyNotShell도 익스체인지 서버를 공격하는 방식은 비슷합니다. 2022년 9월 말 공개 당시 마이크로소프트는 임시 해결 방법을 제공했지만 패치는 배포하지 않았습니다. 마이크로소프트는 최초 공개 후 한 달 이상이 지나고 언론의 관심이 가라앉은 후인 2022년 11월 초 이 취약점에 대한 패치를 배포하였습니다. 그러나 보안 연구자들은 9월에 발표된 해결책을 우회하는 Play라는 새로운 랜섬웨어를 사용한 사례를 확인했습니다. 취약점 및 해결책을 공개하더라도 패치 배포가 지연되면 많은 시스템이 오랜 기간 패치가 적용되지 않은 상태로 방치될 가능성이 있습니다. 또한, CVE-2022-41040과 CVE-2022-4108 관련해 공개된 임시 해결 방법의 경우 결함이 있다는 것이 밝혀져 많은 시스템이 쉬운 공격 표적이 되었습니다.

전망

제로데이 취약점은 공격 성공 가능성, 탐지 회피 및 은폐의 용이함 등의 이점을 위협 행위자에게 제공합니다. 따라서 위협 행위자는 앞으로도 제로데이 취약점을 찾기 위해 노력을 기울일 것입니다. 단, 기업의 클라우드 전환이 가속화됨에 따라 주요 시스템의 패치 및 접근 방식이 달리는 것을 고려할 때 제로데이 관련 추세가 달라질 수도 있습니다. 클라우드 서비스 제공 기업(Cloud Service Provider)는 고객을 대신해 패치를 생성하고 배포할 수 있습니다. 따라서 패치 적용 시간이 크게 단축되어 취약점이 공개되어도 침해 위험이 낮습니다. 그러나 대다수 클라우드 서비스 제공 기업은 역사적으로 클라우드 서비스의 취약점을 적극적으로 공개하는 모습을 보이지 않았습니다. 이런 태도는 제로데이 공격 추세에 영향을 끼칠 수 있습니다.

시사점

제로데이의 표적이 되는 IT 제품과 서비스가 다양해지면서 조직은 특정 상황에 맞게 패치의 우선순위를 지정해 위험을 완화해야 합니다. 위험 등급 외에도 조직은 특정 지역 및 산업을 표적으로 삼는 공격자의 유형, 일반적인 맬웨어, 악성 공격자이 빈번히 사용하는 TTP(전술, 기술, 절차), 가장 큰 공격 표면을 제공하는 IT 제품 등을 분석해 위험을 완화하기 위한 리소스 할당에 필요한 정보가 필요합니다. 맨디언트는 우선순위 지정과 함께 위험 대비를 위한 정보 확보를 권장합니다.>

마이크로소프트, 구글, 애플이 가장 많이 악용되는 기업인데 이들 외에도 다른 기업도 제로데이 관련 잠재적인 위험이 될 수 있습니다. 따라서 네트워크 세그멘테이션 및 최소 권한 원칙에 따른 액세스 제어 같은 모범 사례를 따르는 것과 함께 조직에서 사용하는 주요 IT 제품과 서비스에 대한 적절한 구성을 유지해야 합니다. 더불어 마이크로소프트, 구글, 애플 외에 다른 벤더의 위험도 고려해 전체 공격 표면에서 경계를 늦추지 말아야 합니다. 2021~22년 사이에 제로데이 취약점의 약 25~30%로 상위 3개 업체 이외의 공급 업체에 영향을 미쳤습니다. 따라서 다른 벤더의 위험을 완화하기 위해서도 충분히 리소스를 할당해야 합니다.