사이버 보안 전환의 핵심, 시간을 줄여라!

공격 그룹이 누구인지 동원하는 기술, 전술, 절차(TTP)가 무엇인지 관계없이 공통적으로 관찰할 수 있는 사이버 위협 인자(Cyber Threat Actor)가 있습니다. 바로 '시간'입니다. 시간과 위협이 무슨 관계일까요. 인자 (因子) 의 사전적 의미는 '어떤 사물의 원인이 되는 낱낱의 요소나 물질'. '생명 현상에서 어떤 작용의 원인이 되는 요소'입니다. 사이버 위협에서 시간이 왜 공통 요소인지 단어 뜻에서 유추해 볼 수 있습니다.

시간이라는 위협 인자...

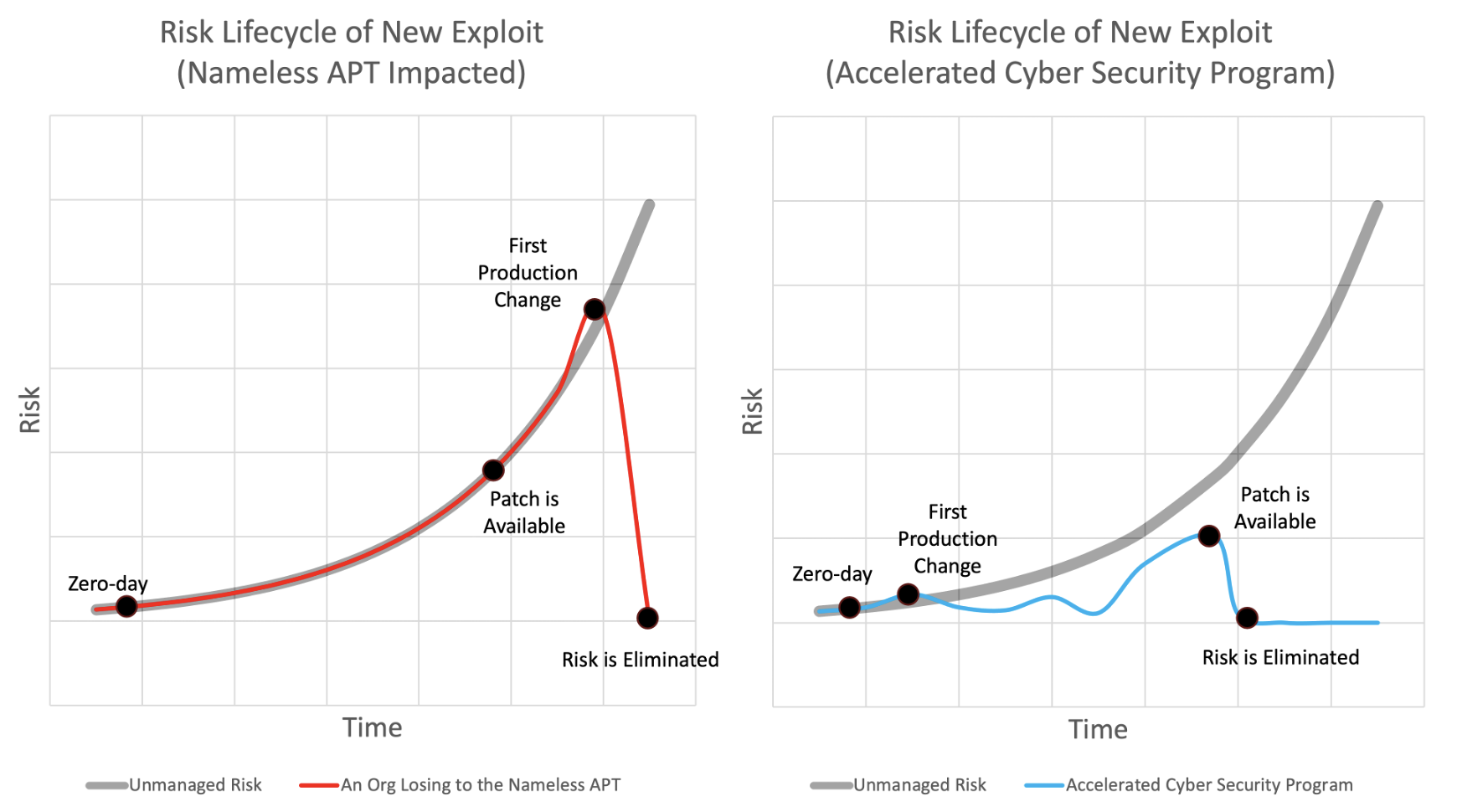

시간이라는 위협 인자는 공격을 방어하는 보안 담당자들에게 나날이 큰 부담이 되고 있습니다. APT 시대가 되면서 알려지지 않은 위협은 더욱 빠른 속도로 무대에 등장하고 있습니다. 이처럼 위협은 시간을 단축하고 있는 반면 조직의 위험 관리와 대응 시간은 길어지고 있습니다. 공격자는 초기 침투에 성공한 이후 피해 조직 네트워크에 머무르면서 목표를 향해 나아 갑니다. 보안 운영을 잘 하는 조직은 초기 침투 방어에 실패하더라도 공격자가 네트워크에 머무를 체류 시간을 효과적으로 줄여 위험을 완화합니다. 반면에 보안 운영 수준이 낮은 경우 체류 시간이 길다 보니 잠재적인 위험을 안고 가는 경향을 보입니다. 이처럼 시간이라는 위협 인자를 어떻게 다룰 수 있는지에 따라 조직이 감내해야 하는 사이버 보안 관련 위험이 끼칠 수 있는 파장은 차이를 보입니다.

그렇다면 시간이라는 위협 인자를 다루는 데 있어 조직 간 역량 차이를 보이는 이유는 무엇일까요? 보안 운영 수준이 낮아 시간 싸움에서 공격자에게 밀리는 경우 다음과 같은 이유를 말합니다.

- 인력 부족

- 예산 부족

- 올바른 도구 부족

- 관리 시간 부족

위와 같은 부족 사태는 왜 일어날까요? 일하는 방식에서 그 원인을 찾아볼 수 있습니다.

오늘날 조직이 일하는 방식으로는 업무를 충분히 빨리 완료할 수 없습니다.

작업이 느려지는 이유

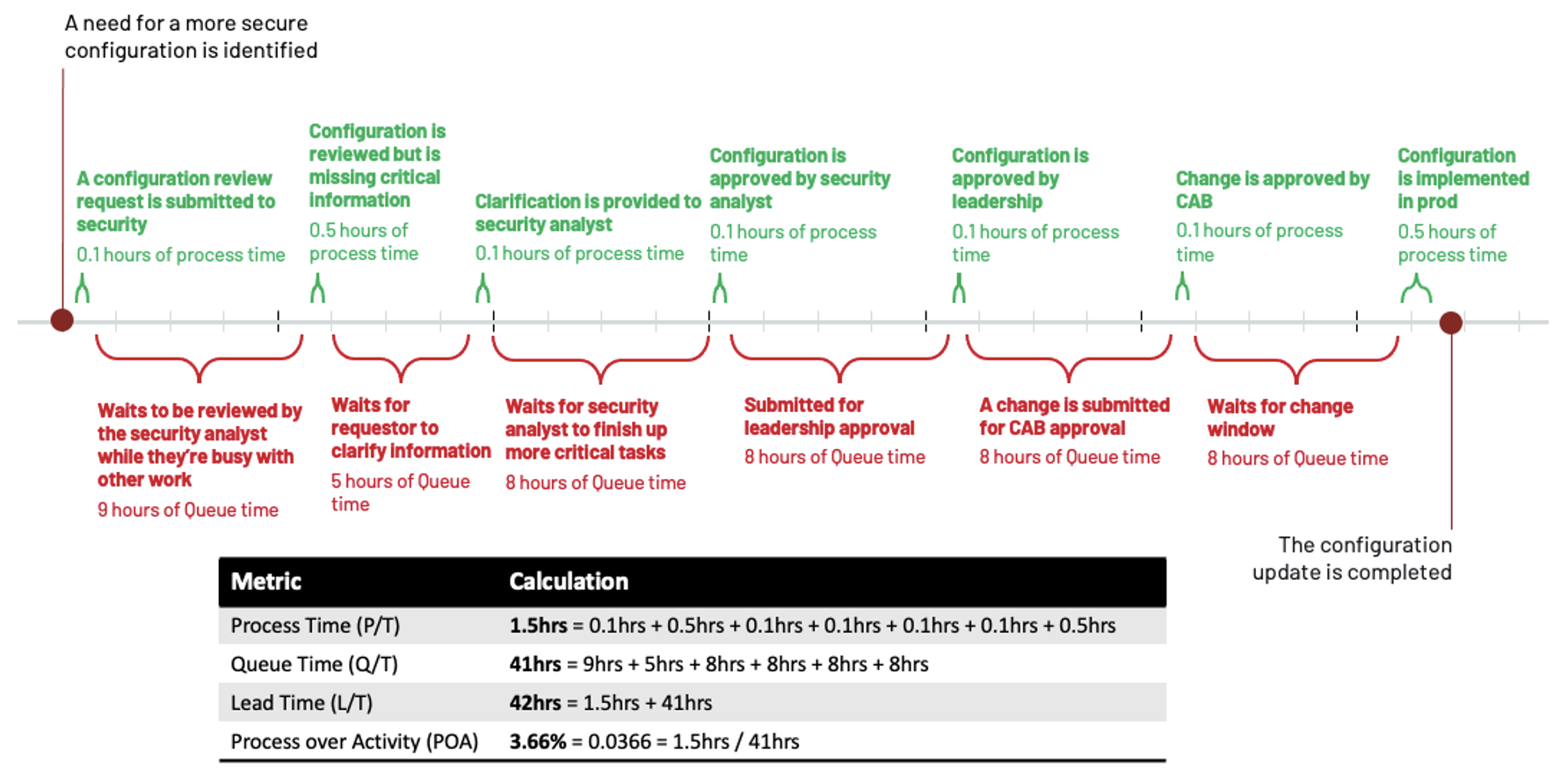

위협 탐지와 대응 작업 시간이 길어지는 이유를 알아보기에 앞서 관련 용어를 정리해 보겠습니다.

- 대기 시간(Queue Time. 이하 Q/T): 작업 진행되기를 기다리는 시간(예: 승인 대기 중인 액세스 요청, 응답하지 않은 SIEM 경보, 대기열에서 대기 중인 이메일 등)

- 처리 시간(Processing Time, 이하 P/T): 실제 작업(예: SIEM 룰 생성, 서버 패치, 액세스 검토 수행 등)을 하는 시간

- 리드 시간(Lead Time, 이하 LT): 개인 또는 팀이 작업을 수행할 준비가 된 순간부터 작업이 완료되기까지의 시간(예: 대기 시간 + 처리 시간)

- POA(Process Over Activity): 백분율로 표시한 시간으로 P/T를 LT로 나누어 계산

- PCA(Percent Complete & Accurate, 이하 %C/A): 작업 과정에서 낭비 또는 재작업의 양을 측정

Q/T는 전체 시간 중 가장 높은 비중을 차지합니다. 그림 2의 예의 경우 P/T가 1.5 시간에 불과하지만 실제 작업이 이루어지기까지 영업일 기준으로 5일 이상이 소요됩니다.

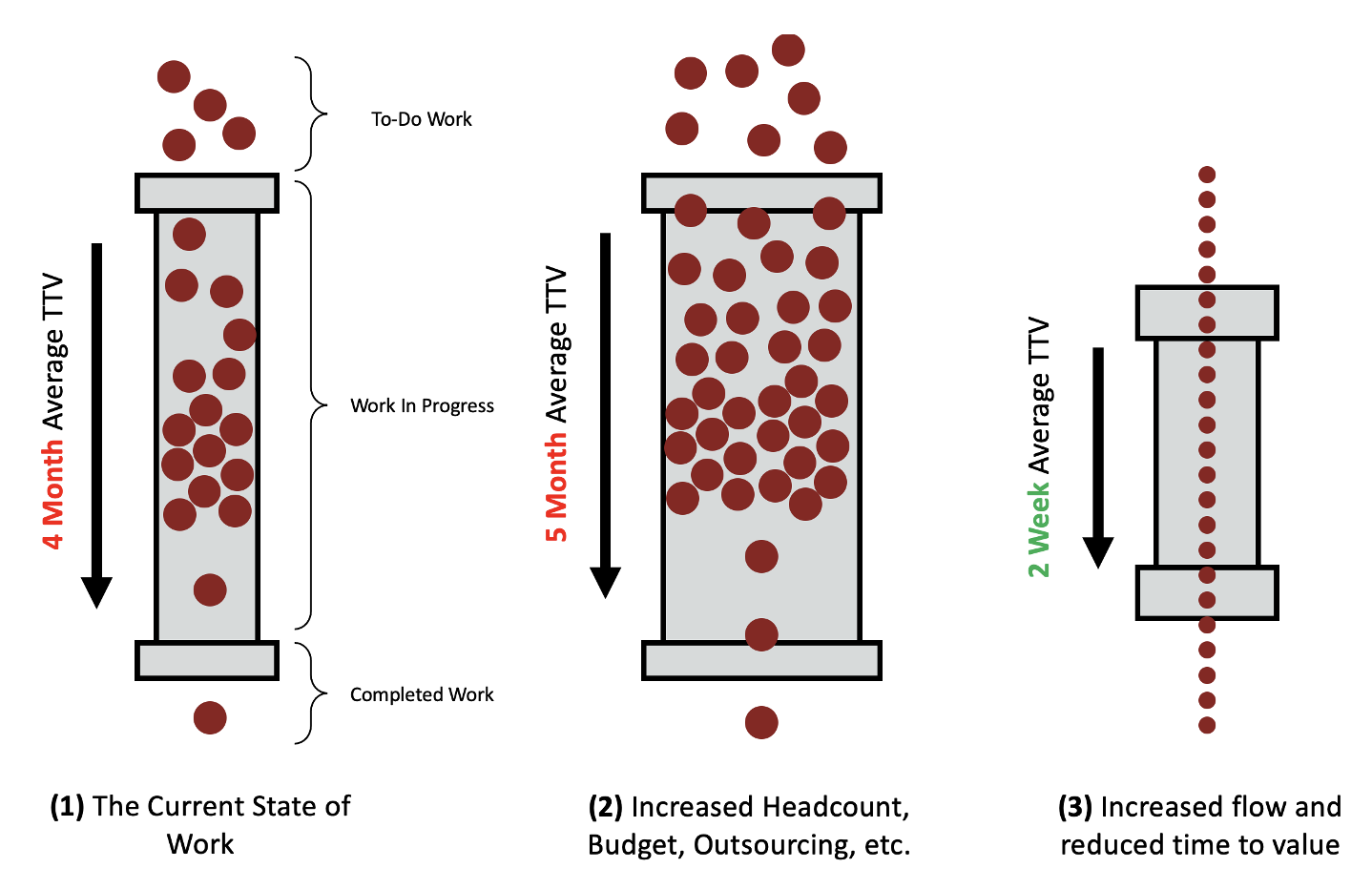

공격자와의 시간 싸움에서 승리하기 위해 많은 조직이 작업 과정을 측정하고 개선하려고 노력합니다. 이때 많은 조직이 실수를 범하는 것이 있습니다. 앞서 소개한 상세 측정 지표를 고려하지 않고 총 작업 처리량만 보고 개선 방안을 찾는 것입니다. 세밀한 지표를 참조해 측정을 하고 이를 기준으로 개선 방안을 찾아야 합니다.

그림 3과 같이 총 작업 처리량만 보면 작업 항목 단위로 측정이 불가능하고 오직 작업 파이프라인을 통해 나온 결과만 확인할 수 있습니다. 알려지지 않은 APT 공격에 능동적으로 대응하려면 작업 파이프라인의 길이를 줄이고, 파이프라인 내에서 작업 정체와 지연을 일으키는 병목 구간을 제거해야 합니다. 이런 개선 작업은 그림 2의 메트릭을 참조하면 도움을 받을 수 있습니다. LT를 줄이면 위협 행위자에 대응하는 전체 파이프라인의 길이가 짧아집니다. POA를 늘리면 작업 항목 간 간격이 줄어듭니다. Q/T를 줄이면 WIP(Work in Progress)가 줄고 파이프라인에서 병목을 일으키는 현상들이 사라지기 시작합니다. 그리고 %C/A가 증가하면 파이프라인 내 작업이 줄고 병목이 줄거나 제거됩니다.

가속화된 사이버 보안의 모습은?

사이버 보안 담당자가 기존 작업 방식을 고수하면 최신 위협을 따라잡는 것이 불가능합니다. 위협의 변화에 맞춰 가속화된 사이버 보안 프로그램(Accelerated Cyber Security)으로 기존 방식을 전환하는 조직은 보안 운영 업무에 대한 사고방식을 바꾸는 것부터 시작해 알려지지 않은 APT를 방어하는 역량을 높여 나갑니다. 이런 조직은 보안 운영 작업 못지않게 탐지와 대응 시간을 줄이는 것이 중요하다는 것을 잘 이해합니다.

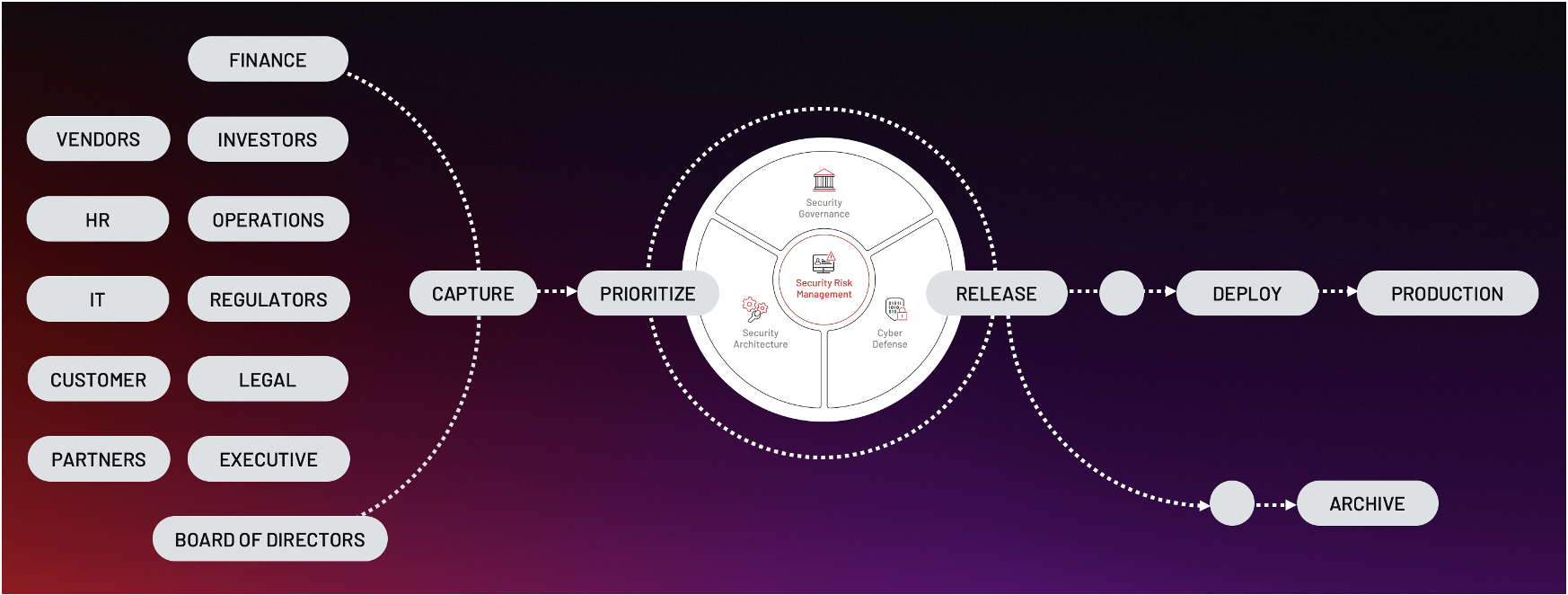

그림 4에서 볼 수 있듯이 가속화된 사이버 보안 프로그램을 통해 조직은 지속적인 개선을 통해 작업의 질과 속도 그리고 효율을 높일 수 있습니다. 이런 개선 효과를 몇 가지 꼽으면 다음과 같습니다.

- 계획된 작업을 가사회

- 제한된 리소스의 과잉 사용 및 대기 시간 감소

- 인적 자원의 역량에 맞게 WIP 관리

- 대기 중인 작업을 줄이고 및 피드백 루프 구현

- 작업 완료 전, 작업 중, 작업 완료 전 과정에서 원활한 협업

- 보안 가치 흐름 매핑 침 최적화

- 지속적인 개선과 위험 완화에 대한 문화 조성

이상으로 시간이라는 위협 인자를 어떻게 바라보고, 어떻게 가속화된 사이버 보안 프로그램으로 전환할 것인지에 대해 알아보았습니다. 더 자세한 사항이 궁금하시면 맨디언트로 문의 바랍니다.