DHL 배송 추적 페이지를 가장해 사용자의 카드 정보를 훔치는 새로운 이메일 피싱 캠페인

파이어아이 이메일 보안(FireEye Email Security)가 최근 북미와 유럽 사용자를 위협하는 피싱 캠페인을 탐지하였습니다. 이 캠페인은 DHL 배송 추적 안내 이메일을 사용자에게 보내, 이들이 진짜 웹 사이트처럼 위장한 페이지에 접속해 카드 정보를 입력하도록 유도합니다. 이렇게 탈취한 신용 카드 정보는 크로스 플랫폼을 지원하는 다양한 인스턴트 메시징 앱을 통해 공유되었습니다. 이번 캠페인은 연말연초 배송 물량이 많은 시즌을 노린 것으로 보입니다. .

공격 흐름

공격은 DHL을 가장한 이메일에서 시작합니다. 이를 받은 사용자는 배송 지연 안내 내용을 보고 안내에 따라 배송 조회 사이트로 이동합니다.

이메일 본문에 있는 링크를 클릭하면 다음과 같이 DHL 페이지가 뜹니다. 겉으로 봐서는 절대 의심이 가지 않습니다. 이 페이지의 안내에 따라 신용 카드 정보를 입력하면, 이는 고스란히 공격자의 손에 들어갑니다.

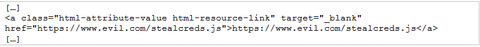

이번에 탐지한 DHL 피싱 캠페인은 소스 페이지를 난독화하는 기술을 이용합니다. 페이지 소스에는 적절한 문자열, 유요한 태그, 적절한 형식이 담겨 있지만 다음 화면과 같이 인코딩된 텍스트가 포함되어 있습니다. 일반적으로 이런 텍스트 디코딩은 코드 내 스크립트 함수로 수행되는데, 이번 캠페인의 경우 소스 페이지 내에 디코딩 스크립트가 없었습니다.

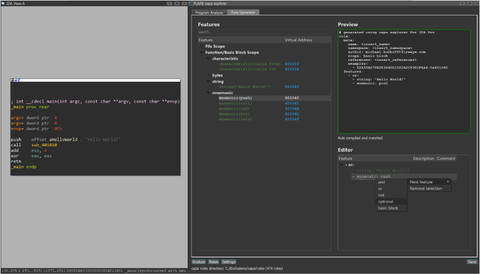

그렇다면 디코딩은 어떻게 수행될까요? WOFF(Web Open Font Fomat) 파일로 수행됩니다. 이는 브라우저에서 페이지를 로드할 때 이루어지며 컨텐츠 자체에는 표시되지 않습니다. 공격자가 WOFF를 이용한 이유는 보안 솔루션의 탐지를 피하기 위함입니다. WOFF 글꼴을 다음 그림과 같이 대체 암호로 쓴 것입니다. 대부분의 보안 솔루션이 정적 또는 정규식 서명 기반 규칙을 사용하므로 이런 식의 접근은 탐지가 어렵습니다.

텍스트를 디코팅하는 사용자 지정 글꼴 로드는 CSS(Cascading Style Sheets) 내에서 수행됩니다. 이 기술은 매우 드물게 스이는 데, 자바 스크립트 함수가 전통적으로 HTML 텍스트를 암호화하고 해독하는 데 사용됩니다.

위 화면은 WOFF 글꼴 파일을 로드하는 데 사용하는 CSS 파일입니다. 파이어아이는 다음 도메인에서 호스팅 되는 동일한 CSS 파일인 ctyle.css도 확인했습니다.

- hxxps://www.lifepointecc[.]com/wp-content/sinin/style.css

- hxxps://candyman-shop[.]com/auth/DHL_HOME/style.css

- hxxps://mail.rsi-insure[.]com/vendor/ship/dhexpress/style.css

- hxxps://www.scriptarticle[.]com/thro/HOME/style.css

합법적으로 보이는 위 도메인들은 현재 시점에서 볼 때 피싱 웹 사이트를 호스팅 하지는 않습니다. 다만 공격자가 피싱 캠페인에 사용할 수 있는 저장소로 보입니다.

주목할만한 기술들 - 현지화, 회피 등

이번 피싱 캠페인의 특징 중 하나는 현지화입니다. 피싱 페이지는 대상 사용자의 지역에 따라 현지 언어로 보입니다. 지역화 코드는 스페인어, 영어, 포르투갈어 같은 유럽 및 아프리카에서 사용하는 주요 언어를 지원합니다.

백엔드에서 지원되는 각 언에 대한 PHP 리소스 파일이 포함되어 있습니다. 사용자 IP 주소 위치에 따라 동적으로 선택됩니다.

한편, 이번 캠페인은 탐지 회피를 위해 다양한 기술을 활용합니다. 요청이 차단된 특정 IP 주소에서 온 경우 피싱 페이지를 표시하지 않습니다. 백엔드 코드는 다음 조건에서 "HTTP / 1.1 403 Forbidden" 응답 헤더를 사용자에게 제공했습니다.

- IP가 5 회 조회되었습니다 (AntiBomb_User func)

- IP 호스트는 피하는 호스트 이름 목록 ( 'google', 'Altavista', 'Israel', 'M247', 'barracuda', 'niw.com.au'등)으로 확인됩니다 (AntiBomb_WordBoot func).

- IP는 자체 로컬 차단 목록 csv (키트의 x.csv) (AntiBomb_Boot func)에 있습니다.

- IP가 POSTing을 세 번 보았습니다 (AntiBomb_Block func)

회피 행위를 보면 차단된 호스트 목록을 살펴본 후 공격자가 웹 크롤러를 차단하려고 시도한 것으로 추론할 수 있습니다.

이번 피싱 캠페인의 배후에 있는 공격자는 사용자 자격 증명, 신용 카드 정보 같은 민감한 정보를 훔치려 했습니다. 탈취한 정보는 공격자가 제어하는 이메일 주소와 텔레그램 채널로 전송되었습니다.

공격자는 다음과 같이 자신이 제어하는 텔레그램 채널 중 하나에 액세스할 수 있습니다. 채팅을 통해 오간 정보에는 IP 주소, 신용 카드 데이터 등이 포함됩니다.

이번 캠페인과 같이 공격자가 피해자의 민감한 데이터를 실시간으로 확보하는 경우 개인 정보 유출에 적절한 대응을 하기 어렵습니다. 따라서 초반에 확실한 대책을 세워야 합니다.

주요 침해 지표(IOC)

파이어아이 이메일 보안은 FAUDE(FireEye Advanced URL Detection Engine)를 활용해 이번 캠페인과 같은 유형의 위협으로부터 고객을 보호합니다. 2020년 12월부터 시작해 FAUDE 엔진은 난독화된 소스 코드로 DHL 피싱 페이지를 호스팅 하는 100개 이상의 고유 URL을 확인했습니다.