공격자보다 노출된 공격 표면을 더 잘아야 합니다!

공격자는 표적으로 삼은 피해 대상을 노릴 때 해당 조직의 노출된 공격 표면(Attack Surface)을 파악하려 노력합니다. 점점 더 적요해지는 위협 행위를 탐지하고 방어하려면 보안 운영 팀은 적보다 우리 조직의 공격 표면을 더 잘 알아야 합니다. 문제는 이게 말처럼 쉽지 않다는 것입니다. 방어하는 입장에서 보면 네트워크 내에서 일어나는 모든 것을 파악한다는 것은 큰 도전 과제입니다. 공격 표면을 파악하는 것은 어렵고 복잡한 일입니다. 이는 하나의 포스팅에서 다룰 수 있는 주제 범위를 넘어섭니다. 이에 이번 포스팅에서는 공격 표면 관련해 꼭 알아야 할 세 가지 요소를 집중적으로 살펴보겠습니다. 참고로 본 포스팅 내용은 웨비나로도 볼 수 있습니다.

- 디지털 공급망

- 인수합병(M&A)

- 자회사

디지털 공급망

기업과 공공 부문 조직의 IT 환경은 수많은 소프트웨어와 시스템, 장비로 구성됩니다. 이중 소프트웨어의 경우 인하우스로 개발한 것도 있고, 오픈 소스도 있고, 소프트웨어 전문 기업의 솔루션도 많이 이용합니다. 최근에는 SaaS 같은 클라우드 서비스 이용도 늘고 있고 IoT 같은 새로운 장치도 네트워크에 연결되고 있습니다. 이처럼 다양한 소프트웨어를 이용하는 것이 보편적인 IT 환경에서 소프트웨어 배포 관련 공급망 위험은 중요 공격 표면이라 할 수 있습니다.

소프트웨어 공급망에 내재된 위험을 파악하려면 운영체제, 미들웨어, 데이터베이스, 애플리케이션 및 각종 플러그인, 서드파티 라이브러리, 마이크로 서비스 등 다양한 유형에 대한 이해와 함께 상호 운용성과 종속성도 알아야 합니다. 이중 마이크로 서비스의 경우 최근 MSA(Micro Service Architecture) 전환이 확대되고 있습니다. 따라서 API 엔드포인트 간 상호작용도 중요하게 살펴야 합니다. 그리고 소프트웨어 배포, 업데이트 및 기능 배포 등이 이루어지는 DevOps 파이프라인도 고려해야 합니다. 더불어 DevOps 관련해 개발자들이 소프트웨어를 게시할 때 사용하는 GitHub 리포지토리 및 계정의 보안도 확인해야 합니다. 이는 공격자들 사이에 주요 타깃의 공격 표면을 찾기 위한 주요 정찰 대상입니다.

정리하자면 공급망을 노린 위험에 대비하려면 온프레미스와 클라우드를 포괄하는 전체 IT 환경에서 사용하는 기술과 종속성을 잘 알아야 합니다. 문제는 CMDB만으로는 모두를 알기 어렵다는 것입니다. 사용 중인 소프트웨어 카탈로그를 효과적으로 관리하고 유지하는 것은 쉽지 않습니다. 따라서 알려지지 않은 미지의 공격 표면을 찾으려면 가능한 모든 정보를 참조하고 추론을 통해 지속해서 조직의 공격 표면을 평가해야 합니다.

인수합병

인수합병 역시 공격 표면 측면에서 잠재적인 위험을 내포하고 있습니다. 인수합병을 하면 IT 및 보안 부서는 분주해집니다. 인수 대상 기업은 합병 대상 기업의 IT 자산 및 운영 현황에 대한 평가를 수행합니다. 그리고 평가 정보를 바탕으로 통합해야 할 것과 개선 및 업그레이드해야 할 것을 구분하여 중장기 계획을 수립합니다.

아무리 정보를 많이 수집하고 꼼꼼히 사전 평가를 해도 간과할 수 있는 것들이 있습니다. 인수를 마치고 나서 보니 인수 대상 조직의 IT 인프라 상태와 운영 수준이 형편없다고 가정해 보겠습니다. 이는 인수 과정에서 오가는 문서 및 사전 평가 만으로는 파악하기 어려운 영역에 놓인 문제라 할 수 있습니다. 보통 인수 합병 과정에서 침투 테스트를 시행하기도 하는데 이것만으로는 부족할 수 있습니다. 대부분 특정 시점에 합의된 범위 내에서 침투 테스트를 하기 때문입니다. 이런 식의 평가로는 외부 공격 표면을 파악할 수 없습니다. 네트워크에 연결된 모든 위치를 대상으로 외부 공격 표면에 잠재된 위험을 이해하려면 전문 도구를 통해 침투 테스트 평가의 부족한 부분을 보완해야 합니다. 이외에도 인수 대상 기업이 제출한 IT 운영 계획 및 기술 요고 사항 문서에 GitHub 등의 리포지토리 사용 여부, 인터넷에 연결된 자산에 대한 패치 적용 현황, 클라우드 개발자 관리 현황, 특정 타사 라이브러리에 대한 표준화 등에 대한 내용이 포함되어 있는지 확인해야 합니다.

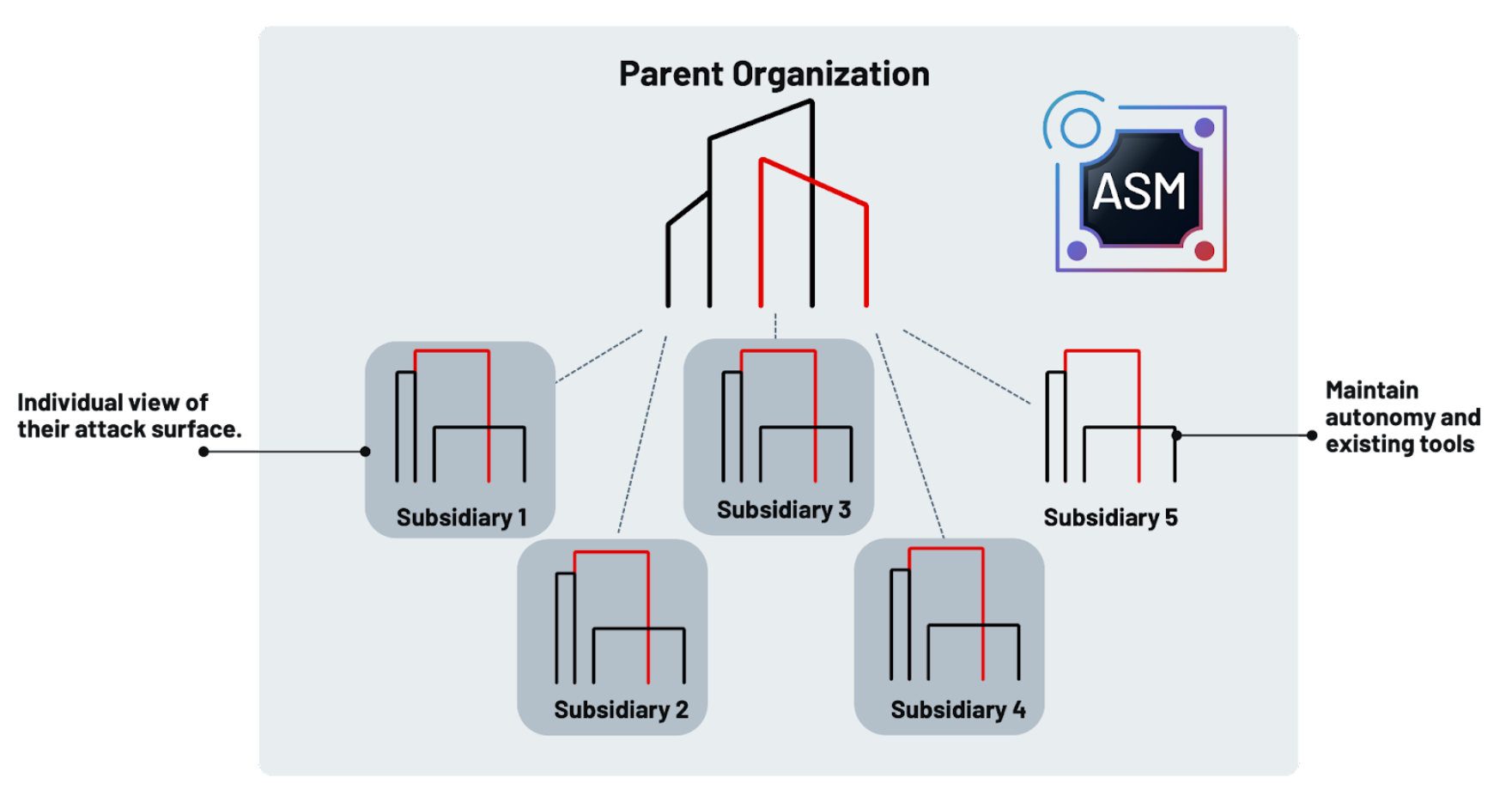

자회사

대기업의 경우 본사와 여러 자회사로 구조가 잡힌 곳이 많습니다. 가족 관계에 있지만 대기업 산하 모든 자회사의 보안 운영 수준은 똑같지 않습니다. 각 자회사마다 인프라 및 보안 제어 환경과 역량에 차이가 납니다. 이런 현실 속에 공격 표면을 효과적으로 관리하려면 맨디언트 어드밴티지 공격 표면 관리(Mandiant Advantage Attack Surface Management) 같이 대기업 조직의 모든 공격 표면을 중앙 집중적으로 모니터링하고 관리할 수 있는 가시성과 제어력을 제공하는 도구가 필요합니다. 이런 도구를 활용하면 가시성을 바탕으로 최상위에 위치한 모회사가 자회사의 보안 운영 독립성을 유지할 수 있도록 하는 가운데 전사 측면에서 공격 표면 관련 위험을 관리할 수 있습니다.

가시성이 높아지면 어떤 효과가 나타날까요? 향상된 가시성을 통해 보안 운영 팀은 위협 행위자가 공격을 시도할 가능성이 가장 높은 리소스를 즉시 파악할 수 있습니다. 공격자의 타깃이 될 표면과 대상을 파악하는 것은 전투의 절반에 해당하는 중요한 일입니다. 적들의 공격 의지를 꺾으려면 엄격한 규율을 갖고 대응해야 합니다. Mandiant Advantage Attack Surface Management 같은 도구는 위험에 노출될 수 있는 표면에 대한 효과적인 분석을 바탕으로 지속적으로 실행할 수 있는 규율을 마련하는 데 도움을 줍니다. 공격 표면을 줄이고 싶다면 Mandiant Advantage Attack Surface Management 무료 평가판을 사용해 보기 바랍니다.