EDR 에이전트를 종료하는 드라이버 발견! Microsoft 서명 드라이버도 안심할 수 없다!

맨디언트(Mandiant)는 최근 윈도우 운영체제에서 EDR(Endpoint Detection and Response) 프로세스를 종료하는 데 사용되는 악성 드라이버를 관찰하였습니다. 맨디언트는 발견한 악성 드라이버와 해당 로더를 각각 POORTRY, STONESTOP이라는 이름으로 추적하고 있습니다. 맨디언트는 초기 관찰 과정에서 마이크로소프트 윈도우 하드웨어 호환성 프로그램(Microsoft Windows Hardware Compatibility)을 통해 Authenticode로 서명된 POORTRY 드라이버 샘플을 관찰하였습니다. 참고로 Authenticod는 윈도우에서 사용하는 소프트웨어, 앱, 드라이버의 게시자 신원 확인 및 소프트웨어 무결성 확인을 위해 마이크로소프트가 만든 서명 기술입니다. 발견한 샘플의 Authticode 메타 데이터를 살펴보는 과정에서 맨디언트는 Authenticode로 서명된 악성 드라이버를 광범위하게 조사하였습니다. 이를 통해 알게 된 것은 다음과 같습니다.

- 악성 드라이버는 마이크로소프트에서 직접 서명을 하였습니다. 원본 소프트웨어 공급 업체를 식별하려면 코드로 서명을 검사해야 합니다.

- 특정 위협 행위자가 배후에 있는 것으로 보이는 맬웨어 계열을 식별하였는데, 이들은 마이크로소프트 윈도우 호환성 프로그램 절차에 따라 서명이 되었습니다.

- 맨디언트는 서명된 맬웨어 관련해 최소 9개의 조직을 식별하였습니다.

마이크로소프트 윈도우 하드웨어 호환성 프로그램 & 코드 서명

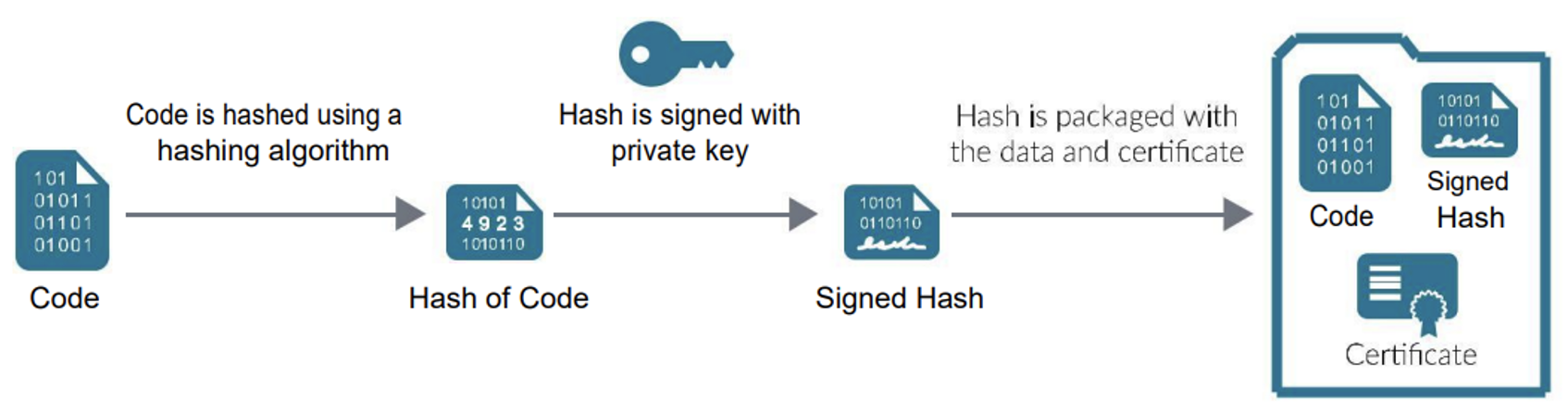

소프트웨어 생태계는 신뢰를 바탕으로 관계가 구축됩니다. 매일 같이 사용하는 컴퓨터에 설치되는 소프트웨어, 앱, 드라이버 역시 업체 간 신뢰를 바탕으로 합니다. 마이크로소프트와 같이 운영체제를 만드는 생태계의 주축은 사용자 컴퓨터에 설치하는 소프트웨어, 앱, 드라이버에 대한 무결성과 신뢰성을 보장해야 합니다. 사용자가 일일이 확인할 수 없기 때문입니다. 마이크로소프트는 특정 소프트웨어, 앱, 드라이버의 게시자와 신뢰성을 확인하기 위해 코드 서명(Code Signing) 기술을 사용합니다. 마이크로소프트는 서명된 코드만 실행을 허용하는 것부터 시작해 서명된 코드 실행에 대한 보안 경고 생성, 애플리케이션 신뢰성을 보여주는 것까지 파일 유형에 맞게 코드 서명 정책을 적용합니다.

코드 서명은 파일의 무결성과 신뢰성을 보장하는 수단입니다. 소프트웨어 공급 업체는 믿을 수 있는 CA(인증 기관)을 통해 코드 서명에 사용하는 인증서를 얻습니다. 마이크로소프트는 소프트웨어 공급 업체가 제출한 바이너리에 대한 코드 서명을 위해 Anthenticode를 사용합니다. Anthenticode에는 드라이버 및 드라이버 패키지와 관련된 몇 가지 기능이 있습니다. 마이크로소프트는 하드웨어 호환성 프로그램 절차에 따라 신뢰할 수 있는 소프트웨어, 앱, 드라이버에 서명을 합니다. 이 프로그램에 대한 마이크로소프트의 설명은 다음과 같습니다.

"윈도우 하드웨어 호환성 프로그램은 귀사가 윈도우와 호환되고 윈도우 10, 윈도우 11, 윈도우 서버 2022에서 안정적으로 실행되는 시스템, 소프트웨어, 하드웨어 제품을 공급할 수 있도록 설계되었습니다. 이 프로그램은 드라이버 개발, 테스트, 배포에 대한 지침도 제공합니다. 윈도우 하드웨어 개발자 센터 대시보드를 사용하여 제출을 관리하고, 장치 또는 앱의 성능을 추적하고, 원격 분석을 검토하는 등의 작업을 수행할 수 있습니다."

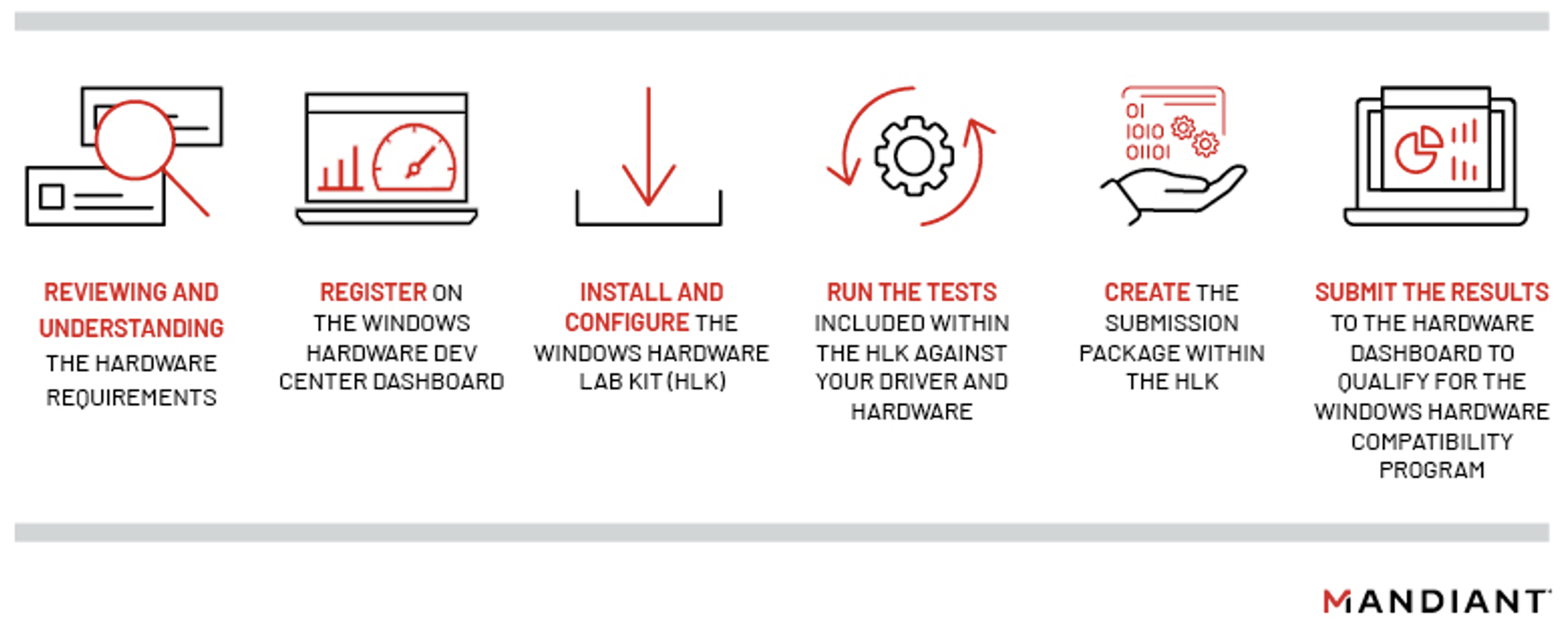

윈도우 하드웨어 호환성 프로그램은 그림 2와 같이 여러 단계가 있습니다. 윈도우 10 이상의 버전과 제대로 동작한다는 것을 증명하려면 드라이버를 마이크로소프트에 제출해야 합니다. 절차에 따라 마이크로소프트는 소프트웨어 게시자의 신원을 확인하고 드라이버 패키지의 무결성을 평가합니다. 호환성을 검증받기 위해 바이너리를 제출하는 조직은 다른 코드 서명보다 더 강력한 알고리즘을 사용하는 EV(Extended Validation) 인증서로 드라이버 패키지에 서명을 해야 합니다. 그리고 추가 단계로 공급 업체는 HLK(Hardware Lab Kit) 테스트용 드라이버를 제출하여 윈도우 인증을 받습니다. 마이크로소프트의 코드 서명과 윈도우 인증은 다른 것입니다. 코드 서명은 윈도우에서 드라이버를 신뢰할 수 있다는 것을 보여주는 것입니다. HLK Studio를 이용해 테스트하지 않은 것이므로 호환성과 기능에 대한 보장을 하는 것은 아닙니다.

이제 절차를 자세히 알아보겠습니다. 서명된 드라이버를 제출하고, 이후 마이크로소프트가 서명을 하고, 테스트를 진행하는 과정은 크게 9 단계로 나눌 수 있습니다.

- 하드웨어 개발자 프로그램 등록

- EV(Extended Validation) 인증서 구매

- 윈도우 드라이버 키트(WDK) 다운로드 및 설치

- 마이크로소프트에 제출할 CAB 파일 생성, CAB 파일에는 드라이버 파일, 드라이버 INF, 심볼 파일 및 카탈로그 파일이 포함됨

- EV 인증서로 CAB 파일에 서명

- 대시보드를 통해 EV 서명 CAB 제출

- 마이크로소프트에서 드라이버에 서명

- 대시보드에서 서명된 드라이버 다운로드

- 서명된 드라이버 유효성 검사 및 테스트

맨디언트는 위협 행위자가 손상, 도난 또는 불법으로 구매한 코드 서명 인증서를 사용해 맬웨어에 서명하고 적법한 절차를 거쳐 마이크로소프트의 서명을 받는 것을 관찰하였습니다. 이런 식으로 작업하면 위협 행위자는 애플리케이션 허용 목록이나 보안 제어를 회피할 수 있습니다. 맨디언트는 위협 행위자들이 불법적으로 획득한 EV 코드 서명 인증서를 사용해 윈도우 하드웨어 호환성 프로그램을 악용한 것으로 보고 있습니다.

위협 데이터 및 관찰

맨디언트는 윈도우 호화성 프로그램을 통해 서명된 맬웨어를 활용하는 위협 행위자 집합인 UNC3944를 관찰하였습니다. UNC3944는 적어도 2022년 5월부터 활동한 것으로 보이며, SMS 피싱을 통해 획득한 자격 증명을 사용해 초기 네트워크 접근 권한을 얻은 것으로 파악됩니다. 어떤 경우 UNC3944는 SIM 스와핑 공격에 사용하기 위한 자격 증명을 획득하여 시스템에 접근하는 것을 목표로 삼기도 하였습니다.

UNC3944는 2022년 8월에 STONESTOP와 POORTRY를 배포한 것으로 관찰되었습니다. STONESTOP은 악성 드라이버를 생성하고 로드하여 프로세스 종료를 시도하는 유틸리티입니다. 맨디언트는 이 악성 드라이버를 POORTRY라는 이름으로 추적하고 있습니다. POORTRY가 프로세스를 종료하려면 유저 스페이스 유틸리티가 필요합니다. 드라이버 항목에서 '\device\KApcHelper1STONESTOP' 같은 유저 스페이스 유틸리티와 상호작용을 하기 위해 장치를 등록합니다.

맨디언트는 2022년 6월에 서명된 POORTRY 드라이버가 여러 인증서를 사용하는 것을 관찰하였습니다. 여기에는 탈취한 인증서도 포함됩니다. POORTRY는 여러 다른 위협 그룹이 사용하였습니다. 이로 보아 구매가 가능하거나 그룹 간 공유를 한 것으로 보입니다.

컴파일 시간 | 서명 시간 | MD5 | 인증서 주체 |

2022-06-02 | 20220811 | 10f3679384a03cb487bda9621ceb5f90 | Zhuhai liancheng Technology Co., Ltd. |

2022-06-02 | 04a88f5974caa621cee18f34300fc08a | Zhuhai liancheng Technology Co., Ltd. | |

2022-06-02 | 20220915 | 6fcf56f6ca3210ec397e55f727353c4a | Microsoft Windows Hardware Compatibility Publisher |

2022-06-06 | 0f16a43f7989034641fd2de3eb268bf1 | NVIDIA Corporation | |

2022-08-20 | 20220821 | ee6b1a79cb6641aa44c762ee90786fe0 | Microsoft Windows Hardware Compatibility Publisher |

2022-10-02 | 20221019 | 909f3fc221acbe999483c87d9ead024a | Microsoft Windows Hardware Compatibility Publisher |

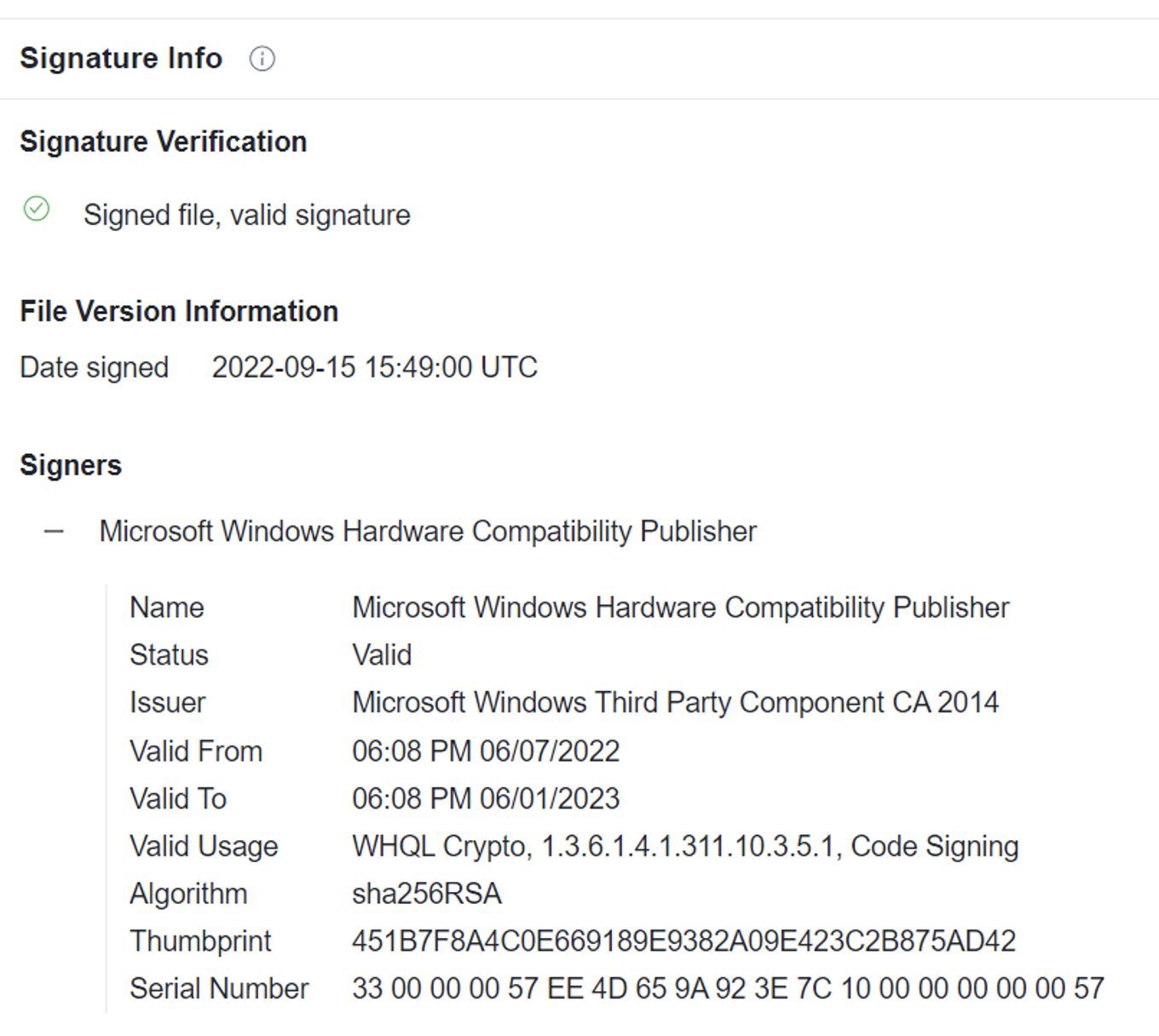

예전에 관찰한 샘플은 대부분 부적절하게 서명이 되어 있었습니다. 반면에 위와 같은 POORTRY 샘플은 합법적으로 서명이 이루어졌고, Microsoft Windows Hardware Compatibility Publisher 인증서로 확인되었습니다.

증명 서명에 사용되는 공개 키(부록 C 참조)에는 키 사용 값 내에 두 개의 객체 식별자(OID)가 포함되어 있습니다.

1.3.6.1.4.1.311.10.3.5, 1.3.6.1.4.1.311.10.3.5.1, Code Signing |

RFC 5280 섹션 4.2.1.12는 EKU를 정의합니다. 이 서명의 EKU 값은 이 파일에 서명하는 데 사용된 방법과 이 서명 인증서의 용도를 식별하는 데 도움이 됩니다. 정의된 값은 이 인증서가 윈도우 하드웨어 호환성 드라이버 서명 프로세스에서 사용된 것을 보여줍니다.

EKU OID | 심볼릭 네임 | 설명 |

szOID_WHQL_CRYPTO | Windows Hardware Driver Verification | |

szOID_ATTEST_WHQL_CRYPTO | Windows Hardware Driver Attested Verification |

POORTRY 샘플, 증명 인증서 및 이 인증서로 서명된 수많은 합법적인 샘플을 연계 분석한 결과 맨디언트는 윈도우 하드웨어 호환성 프로세스가 악용되었다는 확신을 갖게 되었습니다. PKCS #7 사양에 대한 RFC 2315는 Authnticode를 사용해 서명한 PE에 대한 Singnerinfo 컨텐츠 유형을 정의합니다. 초기에 식별한 POORTRY 드라이버(6fcf56f6ca3210ec397e55f727353c4a)와 관련된 샘플을 식별하는 데 사용할 수 있는 몇 가지 흥미로운 구조를 포함합니다.

맨디언트가 관심 있게 본 필드는 Authenticode의 SpcSpOpusInfo 속성에 포함되어 있습니다. 맨디언트는 증명 서명된 드라이버(Attestation Signed Driver)의 programName 필드(이하 프로그램 이름으로 칭함)에 드라이버를 제출한 하드웨어 공급 업체를 식별할 수 있는 정보가 포함되어 있다고 봅니다.

| SpcSpOpusInfo SpcSpOpusInfo is identified by SPC_SP_OPUS_INFO_OBJID (1.3.6.1.4.1.311.2.1.12) and is defined as follows: SpcSpOpusInfo ::= SEQUENCE { programName [0] EXPLICIT SpcString OPTIONAL, moreInfo [1] EXPLICIT SpcLink OPTIONAL, } --#public-- SpcSpOpusInfo has two fields: programName This field contains the program description: If publisher chooses not to specify a description, the SpcString structure contains a zero-length program name. If the publisher chooses to specify a description, the SpcString structure contains a Unicode string. moreInfo This field is set to an SPCLink structure that contains a URL for a Web site with more information about the signer. The URL is an ASCII string. |

다음은 POORTRY Authenticode 데이터(6fcf56f6ca3210ec397e55f727353c4a)의 프로그램 이름 값입니다.

大连纵梦网络科技有限公司

이 필드에는 추가 샘플을 식별하는 데 도움이 되는 아티팩트가 포함되어 있으며, 맨디언트는 이를 참조해 11개의 새로운 의심스러운 파일을 식별했습니다.

MD5 | 패밀리 | 파일 이름 | 서명 날짜 |

| POORTRY |

|

|

| POORTRY |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

증명 서명된 드라이버에 대한 programName 필드는 WHCP 포털에 대한 초기 CAB 제출에 서명하는 데 사용되는 EV 코드 서명 인증서의 X.509 주체 조직 이름(0)으로 채워진 것으로 보입니다. 이는 VirusTotal 및 맨디언트 데이터 세트 내에서 조직 이름 및 기타 해당 프로그램 이름 값과 관련된 샘플에 대한 악성 탐지로 보입니다. 본 포스팅 작성 시점에는 programName 필드가 채워지는 정확한 메커니즘을 마이크로소프트로부터 확인할 수 없었습니다.

MD5 | 패밀리 | 인증서 시리얼 |

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| SOGU Launcher |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| SOGU Launcher |

|

| SOGU Launcher |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

| Fast Reverse Proxy |

|

관찰한 모든 EV 코드 서명 인증서는 Digicert에서 발급하였습니다. 시간이 지난 후 인증서 시리얼 번호 01:15:3e:7a:3c:8d:c5:0b:3d:23:c8:ba:31:d3:70:52가 취소되었지만 다른 여러 인증서는 취소되지 않은 것으로 보입니다. 이는 표 4에서 굵은 글자로 처리하였으니 참조 바랍니다. 표 4의 EV 인증서는 SOGU 맬웨어 및 오픈 소스인 Fast Reverse Proxy에 사용되었습니다. 이는 이란 정부가 배후에 있는 것으로 보이는 위협 행위자가 사용했었습니다.

OID 및 인증서 데이터를 활용해 YARA 룰을 작성하였습니다. 맨디언트는 악성 바이너리에서 관찰된 프로그램 이름을 공유하는 57개의 의심스러운 샘플을 발견하였습니다(부록 B 참조). 이 샘플은 9개의 서로 다른 프로그램 이름에 분산되어 있습니다. 다음은 의심스러운 증명 서명 샘플에서 식별한 프로그램 이름의 예입니다.

福州超人 北京弘道长兴国际贸易有限公司 福建奥创互娱科技有限公司 厦门恒信卓越网络科技有限公司 大连纵梦网络科技有限公司 |

As a Service 방식으로 이용할 수 있는 악성 드라이버 서명

맨디언트는 코드 서명을 As a Service 방식으로 이용할 수 있는 것으로 의심되는 시나리오는 이전에 관찰한 적이 있습니다. 이런 방식은 사실 새로운 것은 아닙니다. 2017년 메릴랜드 대학의 인증된 악성 코드 프로젝트 관련 문서에서 그 내용을 볼 수 있습니다. 맨디언트는 이런 서비스 방식이 의심스러운 증명 서명 드라이버 및 EV 서명 샘플에서 발생하고 있다고 생각하고 있습니다.

위협 행위자가 훔치거나 부정한 방법으로 얻은 코드 서명 인증서를 사용하는 것은 일반적인 전술입니다. 따라서 위협 행위자들이 모이는 지하 세계에서는 인증서 또는 서명 서비스를 제공하는 것이 경제성 있는 틈새시장이라 할 수 있습니다. 맨디언트는 위협 행위자를 위해 코드 서명 인증서를 제공하거나 맬웨어에 서명을 해줄 수 있다고 주장하는 영어, 러시아어, 중국어 등 다양한 언어로 광고를 하는 서비스를 발견했습니다. 예를 들어 트위터 사용자인 '@ContiLeaks'의 채팅 메시지를 분석하는 동안 맨디언트는 Trickbot 운영에 참여한 것으로 보이는 여러 위협 행위자가 다른 이에게 코드 서명 인증서를 구매한 사례를 찾았습니다.

광고 대부분은 EV 코드 서명 인증서만 언급을 합니다. 그러나 WHOL을 통한 드라이버 서명에 초점을 맞춘 광고도 있었습니다. 맨디언트는 WHOL로 드라이버 서명을 경험한 위협 행위자를 최소 한 명 이상 관찰하였습니다. 서명된 페이로드를 광고를 하는 서비스와 직접 연결할 정도로 사실 관계를 파악한 것은 아닙니다. 하지만 언더그라운드 포럼을 통해 서비스를 제공하고, 이를 이용해 서명된 드라이버 맬웨어를 획득해 공격에 사용하는 위협 행위자가 있을 가능성은 충분해 보입니다.

다름 악성 샘플에서도 서명한 EV 인증서를 포함한 의심스러운 드라이버 패턴을 찾을 수 있었습니다. 인증서는 주로 Digicert, Globalsing을 통해 중국 고객에게 발급되는 것으로 보이며 이는 중국 시장 인증서 리셀러 또는 서명 서비스의 남용 가능성을 보여줍니다.

확인한 여러 회사와 개발 환경을 고려할 때 맨디언트는 위협 행위자를 대신해 증명 프로세스를 악용해 서명된 맬웨어 샘플을 제공하는 서비스 공급자가 있다고 의심합니다.

헌팅과 블로킹

증명 서명은 합법적인 마이크로소프트의 절차를 따릅니다. 제출한 바이너리는 합법적인 마이크로소프트 인증서로 서명됩니다. 이를 악용할 경우 마이크로소프트 및 다른 기업의 EDR 도구가 악의적인 서명 바이너리를 로드하여 중단될 우려가 있습니다. 이런 경우에 대비하기 위해 서명을 무조건 신뢰하기 보다 행위 탐지를 강화하여 의심스러운 활동이 감지되면 경보를 띄울 수 있어야 합니다. 능동적으로 악의적으로 서명을 활용하는 위협을 탐지하는 방법은 다양합니다. YARA 룰을 통해 알아보겠습니다.

M_Hunting_Signed_Driver_Attestation_1

OLE를 사용하면 증명 프로세스를 통해 서명된 바이너리를 식별하기 위한 검색을 구현할 수 있습니다. 이 룰은 OLE 및 Microsoft Windows Hardware Compatibility Publisher 인증서 주체와 일치합니다.

M_Win_Hunting_CertEngine_Attestation_ProgramName_1

인증 프로그램 이름에 포함된 식별된 회사 이름을 사용하여 의심스러운 샘플을 찾을 수 있습니다. 다만 모든 샘플이 악의적이지 않을 수 있습니다. 예전에 인증서 악용 조사를 통한 별견한 회사 이름으로 찾은 것이므로 추가 조사가 필요합니다.

M_CertEngine_Malicious_Attestation_Signed_Driver

VirusTotal 데이터 세트에는 LiveHunt 룰을 통해 액세스할 수 있는 추가 데이터가 있습니다. 여기에는 관련 샌드박스 실행 관련 태그 및 메타 데이터가 포함되어 있습니다. 이 정보는 M_Hunting_Signed_Driver_Atterstation_2 룰을 메타 데이터와 결합하여 의심스러운 악성 증명 서명 바이너리를 식별하는 데 사용할 수 있습니다.

M_Hunting_Win_ConventionEngine_PDB_Attestation_Multiple_1

Definitive Dossier of Devilish Debug Details에 설명된 대로 PDB 경로를 사용해 맬웨어 내에 있는 문자열을 식별할 수 있습니다. 그러나 이 인증서는 서명이 아니라는 점을 기억해야 합니다.

이외 전체 탐지 룰은 부록 A를 참조 바랍니다.

결론

증명 서명 프로세스를 보면 윈도우 하드웨어 호환성 프로그램을 통해 서명을 받는 하드웨어나 소프트웨어 업체의 ID를 확인하는 책임을 CA에 두는 것을 알 수 있습니다. 이론적으로 보면 CA가 합의된 절차에 따라 신원을 증명하므로 유효하다고 볼 수 있습니다. 그러나 실제로는 위협 행위자가 허점을 노려 마이크로소프트가 서명한 맬웨어를 얻기 위해 절차를 악용하고 있습니다. 이는 새로운 일이 아닙니다. GData와 BitDefender는 모두 2021년에 마이크로소프트가 서명한 악성 드라이버에 대한 보고서를 발표한 바 있습니다.

본 포스팅은 POORTRY 및 증명 서명 프로세스에 초점을 맞추었습니다. 이외에도 예는 많습니다. 맨디언트는 서명을 악용하는 다른 맬웨어도 관찰하였습니다. 예를 들어 TEMPLESHOT은 드롭퍼, 백도어, 필터 드라이버, 보호 드라이버로 구성된 악성 코드입니다. MD5가 포함된 TEMPLESHOT 드라이버 48bf11dd6c22e241b745d3bb1d562ca1는 증명을 통해 서명되었습니다.

끝으로 본 포스팅 작성에 도움을 준 맨디언트 인텔리전스 및 FLARE 조직 분석가들에게 감사의 말을 전합니다. 더불어 Signify.Python 라이브러리를 사용해 Authenticode 데이터 분석을 효율적으로 수행할 수 있었습니다. 이 역시 감사의 말을 전합니다.

부록 A: YARA 룰

|

|

|

} |

부록 B: 관심 지표

의심스러운 프로그램 이름 값이 있는 증명 서명 바이너리

이 표는 서명 날짜별로 정렬되어 있습니다. 서명 날짜는 서명의 타임스탬프를 포함하는 인증된 속성입니다. 날짜별로 나열하면 programName이 어떻게 사용되고 변경되었는지 확인할 수 있습니다. 한 샘플( 688c138fffbb4e7297289433c79d62f5)에는 서명 날짜가 없으며, 이는 서명 및 기타 수정 후 VMProtect 사용을 포함한 바이너리 변조로 인한 것이라 볼 수 있습니다.

MD5 | 프로그램 이름 | 서명 날짜 |

| 北京弘道长兴国际贸易有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 福建奥创互娱科技有限公司 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 厦门恒信卓越网络科技有限公司 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 福州超人 |

|

| 福州超人 |

|

| 福州超人 |

|

| 福州超人 |

|

| 福州超人 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 福州超人 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| Hangzhou Shunwang Technology Co.,Ltd |

|

| 北京弘道长兴国际贸易有限公司 |

|

| 北京弘道长兴国际贸易有限公司 |

|

| Qi Lijun |

|

| Qi Lijun |

|

| Qi Lijun |

|

| Qi Lijun |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| XinSing Network Service Co., Ltd |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| 大连纵梦网络科技有限公司 |

|

| Luck Bigger Technology Co., Ltd |

|

서명된 POORTRY 샘플

컴파일 시간 | 서명 상태 | 서명 시간 | PDB 경로 | MD5 | 파일 이름 | 시리얼 | 이름 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

| |||

|

|

|

|

|

|

| |

|

|

|

|

|

| ||

|

|

|

|

|

|

EV 서명 샘플

다음 표에는 조직 이름이 大连纵梦网络科技有限公司인 EV 인증서로 서명된 샘플이 포함되어 있습니다.

컴파일 시간 | 서명 시간 | MD5 | 패밀리 | 파일 이름 | 인증서 시리얼 | CA | 조직 이름 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

의심스러운 증명 서명 샘플

다음 MD5 목록은 수많은 보안 솔루션에서 의심스러운 것으로 식별한 증명 서명 바이너리입니다.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

부록 C: POORTRY 인증서 세부 정보

다음 정보는 POORTRY 샘플에 서명하는 인증서에서 추출하였습니다. 이는 적법한 마이크로소프트 인증서입니다. 참고로 일부 세부 정보는 제거하였습니다.

|