점점 더 많은 핵티비스트가 OT 시스템을 표적으로 삼고 있습니다!

2023년 1월 어나니머스(Anonymous) 계열의 핵티비스트 그룹인 GhostSec은 소셜 미디어를 통해 산업 자동화 장치 원격 모니터링 관련 OT 장치의 일종인 RTU(Belarusian Remote Terminal Unit)를 암호화하는 랜섬웨어를 배포했다고 주장했습니다. 공격자들의 의도는 러시아 침공에 맞서 우크라이나를 지원한다는 것을 알리기 위한 것이었습니다. 보안 연구원과 OT 보안 전문가 그리고 각종 언론 매체는 이 주장에 대한 분석 의견을 내놓았는데 공격자의 주장이 과장되었다는 것이 중론이었습니다.

이 특정 사건은 큰 영향을 끼치지 않았습니다. 하지만 이 사건은 핵티비스트가 OT 환경에 위험을 끼칠 수도 있다는 것을 논의해야 할 시점이 되었다는 경종을 울렸습니다. 지난 몇 년간 맨디언트(Mandiant)는 OT 시스템을 표적으로 삼아 물리적 피해를 입히겠다고 주장하는 여러 핵티비스트를 추적해왔습니다. 러시아의 우크라이나 침공같이 지정학적 긴장이 고조되면서 이런 행위자들은 최근 활동을 강화하여 새로운 방법으로 표적으로 삼은 대상에 영향을 끼치고 있습니다.

대부분의 경우 핵티비스트의 주장은 과장되거나 근거가 없는 허위인 경우가 많습니다. 대부분의 주장이 거짓이라 해도 핵티비스트가 OT를 표적으로 삼기 시작했다면? 이는 실질적인 OT 사고로 이어질 가능성이 있다는 것을 의미합니다. 지리적 위치, 국적, 언어, 관련 산업에 따라 정치적 사건이나 사회적 분쟁과 관련이 있다고 대중이 인식하는 조직일수록 공격 대상이 될 위험이 높습니다.

이번 포스팅을 통해 맨디언트가 최근 OT 시스템을 표적으로 삼은 핵티비스트의 활동에 대해 수행한 종합적인 분석 내용을 알아보려 합니다. 맨디언트는 이전에 공개되지 않았거나 알려진 인시던트(Incident) 정보를 활용해 OT 환경에 미칠 수 있는 잠재적인 영향에 대해 논의할 수 있습니다. 새로운 핵티비즘 트렌드에 대한 인식을 바탕으로 OT 환경을 방어하는 담당자들은 대응책의 우선순위를 정할 수 있고, 핵티비즘을 앞세워 특정 국가가 배후에 있는 공격을 구별할 수 있습니다.

OT를 표적으로 삼았다는 핵티비스트의 주장이 늘어나고 있습니다!

2021년 맨디언트는 여러 산업 분야에서 인터넷에 노출된 자산을 표적으로 삼는 추이를 설명하는 블로그 포스팅을 올렸습니다. 맨디언트가 분석한 대부분의 사례는 재정적 또는 기회주의적 동기로 수행한 것으로 보입니다. 비중은 크지 않지만 이데올로기를 동기로 삼아 OT 장치를 노린 공격자들도 있었고 다른 공격자들에게 OT 공격법을 알려주기 위해 교육 튜토리얼을 공개하는 핵티비스트도 있었습니다.

맨디언트는 1년 후인 2022년 전년과 비교할 때 OT를 표적으로 하는 핵티비스트 활동이 전년대비 2배 가까이 늘어난 현상을 관찰하였습니다. 맨디언트가 2022년에 추적한 사례 대부분은 우크라이나를 지지하는 이들이 수행한 것이었지만 일부 소수 러시아를 지지하는 사례도 있긴 했습니다. 또한, 맨디언트는 핵티비스트 공격자들이 중동 지역의 정치적 긴장에 대응하기 위해 중동 조직을 집중적으로 표적으로 삼는 흥미로운 활동도 주목했습니다. 그림 1은 다양한 핵티비스트 주장에서 뽑은 주요 키워드입니다.

맨디언트는 대부분의 경우 위협 행위자들의 주장을 완전히 검증할 수 없었습니다. 그러나 핵티비스트들이 공격이 효과와 영향력을 과장하는 경우가 많다고 평가하고 있습니다. 다른 경우 핵티비스트는 자신의 독립성이나 정부 후원 단체와 연관성이 없다는 주장을 했을 가능성도 있습니다.

그럼에도 불구하고 대부분의 사례에서 위협 행위자들은 적어도 인터넷에 노출된 미확인 OT 자산에 액세스하는 데 능숙하다는 증거를 제공했습니다. 공격자들이 OT 조직의 IT 자산을 표적으로 삼은 사례도 여러 건 있지만, 이 분석의 목적상 이런 사례를 포함하지 않는다는 것을 참고 바랍니다.

OT를 표적으로 삼는 핵티비스트 활동 동향

맨디언트가 2022년 한 해 동안 관찰한 대부분의 핵티비스트 활동은 유사한 기술, 전술, 절차(TTP) 패턴을 따랐습니다. 이들은 종종 유사한 소셜 미디어 및 메시징 채널을 활용하고 동일한 방식으로 피해자를 표적으로 삼았습니다.

대부분의 경우 핵티비스트는 안전하지 않은 인터넷 접속이 가능한 장치나 공개 애플리케이션을 통해 초기 접근 권한을 얻었을 가능성이 높습니다. 이를 통해 명령줄 또는 GUI를 통해 작업을 실행할 수 있었습니다. OT를 노리는 핵티비스트가 사용하는 ICS 전술 및 기법에 대한 MITRE ATT&CK 목록은 부록을 참조 바랍니다. 이러한 유형의 기법은 역사적으로 정교함이 떨어지는 OT 침해에 사용되었지만, 핵티비스트가 OT를 노린다는 것은 독특한 추세라 할 수 있습니다.

핵티비스트들이 공개 포럼과 소셜 미디어 플랫폼을 사용해 주장을 올리는 사례 증가

예전에는 핵티비스트가 OT 시스템을 손상시켰다는 주장이 지하 포럼이나 비공개 커뮤니케이션 채널을 통해 제한적인 청중에게만 유포되었습니다. 그러나 최근에는 공개 포럼이나 유명 소셜 미디어 플랫폼에서 위협 행위자와 연계된 전용 자산을 통해 주장을 홍보하고 있습니다. 이런 방법으로 위협 행위자들은 미디어와 전문 출판물로 대중의 관심을 끌 수 있고, 이를 통해 자신의 평판과 악명을 높이는 가운데 더 많은 청중에게 메시지를 홍보할 수 있습니다. 이런 트렌드가 끼치는 부정적인 영향은 핵티비스트의 활동이 늘면 다른 위협 행위자들이 공격적으로 OT 침해 역량을 높여야 한다는 영감을 줄 수 있다는 것입니다.

국제 및 국내 정차 내러티브를 모두 활용하는 핵티비스트

최근 OT를 노리는 핵티비스트 활동은 지정학적 사건에 대응하기 위해 수행된 것으로 알려져 있습니다. 이런 활동의 대부분은 우크라이나를 침공한 러시아를 표적으로 삼고 이스라엘의 지역 정책을 타깃으로 삼았습니다. 이런 핵티비스트들은 우크라이나 또는 팔레스타인을 대신해 싸우는 민병대에 기여하기 위한 것으로 자신들의 OT 침해 배경을 설명합니다.

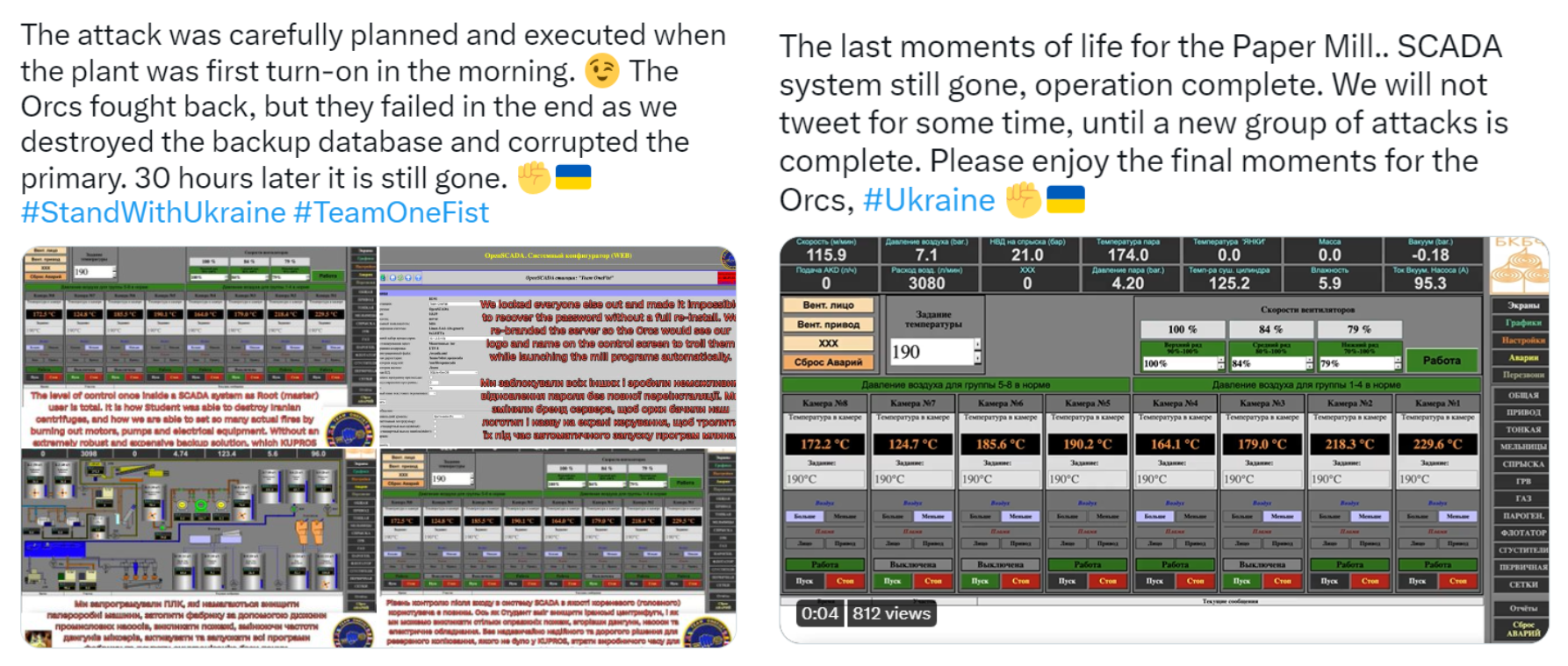

2022년 가장 활발하게 활동한 그룹은 Team OneFist(Joint Cyber Center라고도 불림)였습니다. Team OneFist는 소셜 미디어를 통해 발전소, 공항, UPS 시스템, 제지 공장, SCADA 시스템 등을 공격했다고 여러 차례 주장했습니다. 이 단체가 홍보하는 내러티브에는 이 단체의 공격 동기가 우크라이나를 대신해 러시아 조직을 표적으로 삼는다는 내용이 담겨 있습니다.

대부분의 핵티비스트 주장과 관련된 메시지는 지정학적 상황과 관련된 것으로 보입니다. 이 중 미국의 국내 정치 관련 사례도 한 건 이상 관찰할 수 있었습니다. 2022년 7월 위협 행위자인 SiedgeSec은 미국의 낙태 제한에 항의하기 위해 ICS 포트가 노출된 미국 기반 IP 주소를 표적으로 삼았습니다. 이 공격은 Operation Jane(일명 #OpJane)으로 알려진 어나니머스 관련 핵티비즘 캠페인의 일부였습니다.

일부 핵티비스트는 알려진 OT 익스플로잇을 활용해 피해자 자산을 노렸습니다!

최근 관찰에 따르면 핵티비스트 그룹이 특수한 익스플로잇과 익스플로잇 모듈을 활용해 OT 장치에 영향을 끼칠 가능성이 높아진 것으로 보입니다. 이러한 진화는 지식을 공유하는 활발한 커뮤니티가 존재하고 OT와 상호 작용하기 위해 공개적으로 공유하는 리소스의 가용성이 높아진 결과로 해석할 수 있습니다.

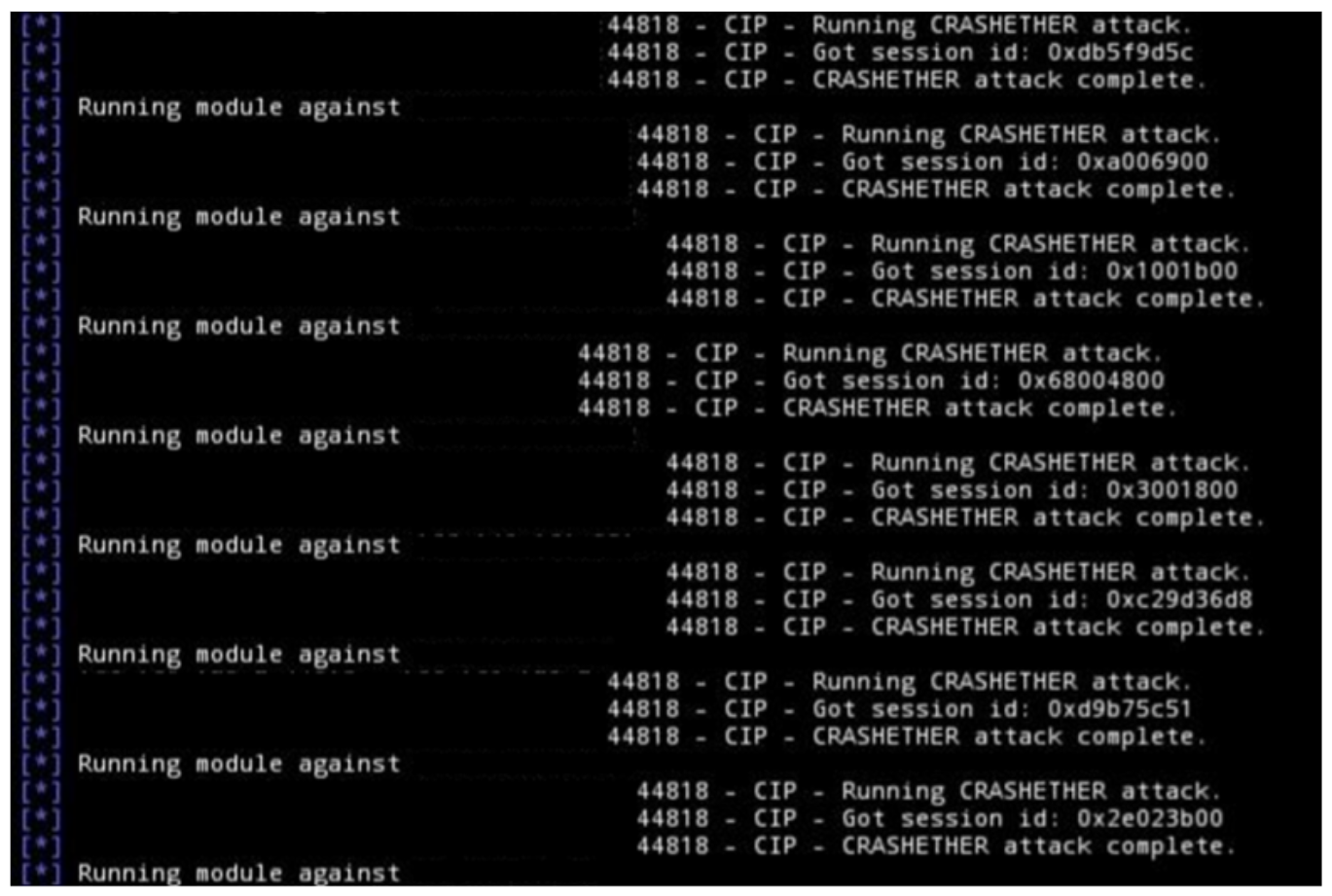

예를 들어 2022년 6월과 7월 GhostSec과 SidgeSec은 OT 익스플로잇 모듈을 사용해 미국, 이스라엘, 러시아의 OT 자산을 표적으로 삼았습니다. 이 공격자들은 IEC-104 및 EtherNet-IP CIP Metasploit 모듈과 Killbus라고 불리는 맞춤형 Modbus 기반 툴을 활용했습니다(그림 3).

다른 사례에서는 공격자들이 알려진 취약점을 악용해 목표에 도달했습니다. 예를 들어 2022년 6월 친우크라이나 성향의 위협 행위자인 Team OneFist는 원격 코드 실행으로 이어지는 시스템의 알려진 크로스 사이트 요청 위조(CSRF) 취약점을 악용해 OT를 지원하는 것으로 보이는 러시아의 셀룰러 라우터를 표적으로 삼았습니다.

2022년 4월부터 7월까지 여러 핵티비스트 그룹이 이스라엘의 ELNet OT 자산을 표적으로 삼았습니다. 이 경우 자산의 웹 콘솔에서 보고된 인증 취약점을 악용한 것으로 추정하고 있습니다. 이러한 공격자들이 공식적으로 협력 관계에 있다는 증거는 확인된 것이 없습니다. 하지만 서로의 활동을 알고 있다 보니 유사 취약점을 재사용하여 피해자를 노리는 데 관심을 갖게 되었을 가능성이 있습니다.

핵티비스트들은 실제 사건에 대한 문서를 공유하여 신뢰를 얻습니다.

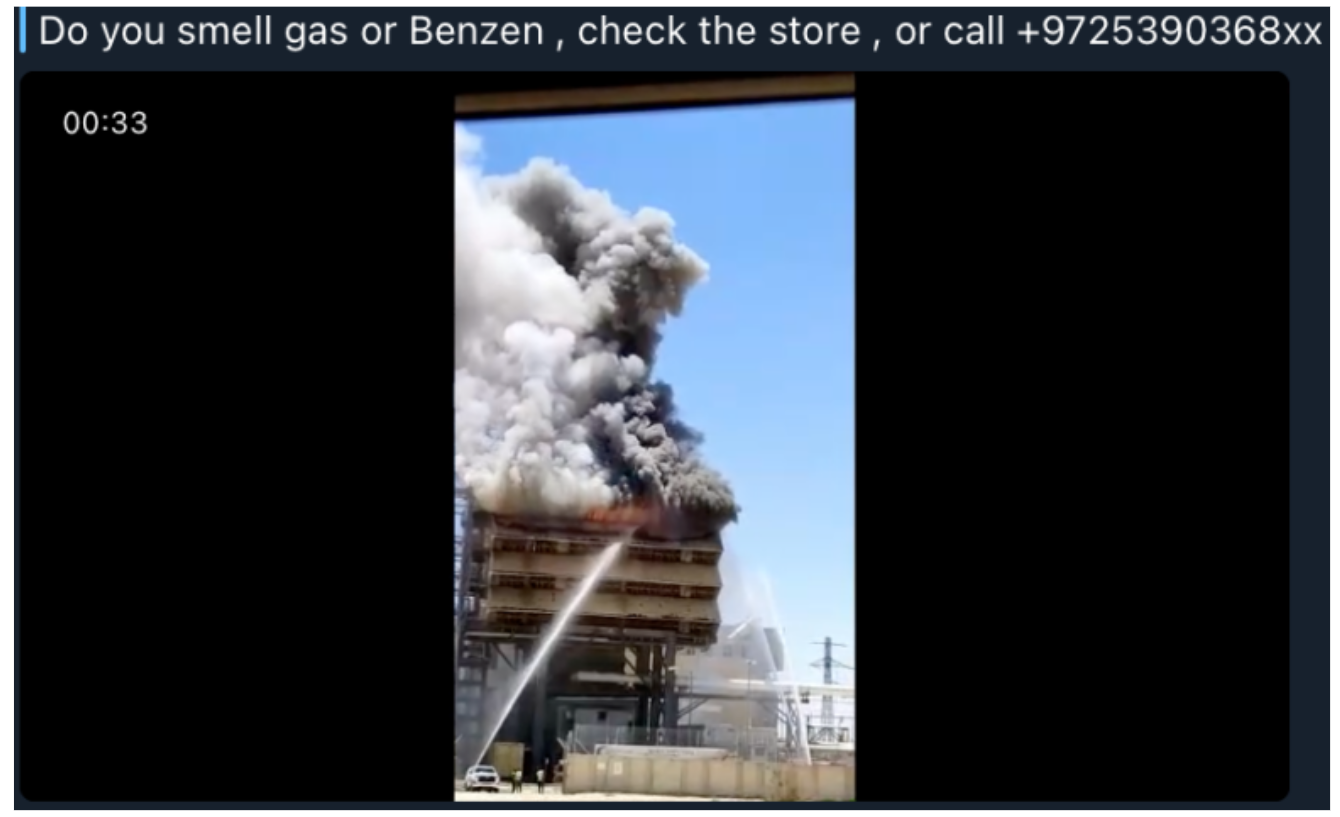

트위터가 추적한 대부분의 핵티비스트 주장에서 위협 행위자들은 동영상이나 스크린샷 등을 활용해 자산의 행동에 대한 증거를 제시하여 신뢰를 얻고자 하였습니다. 종종 공격자들은 자신의 공격으로 인한 것이 아니더라도 자산 파괴에 대한 책임을 주장하기 위해 실제 일어난 사건의 이미지를 공유하기도 했습니다. 이는 공격자들이 정치적, 시화적 메시지에 대한 관심을 끌기 위해 사용하는 전략일 가능성이 있습니다.

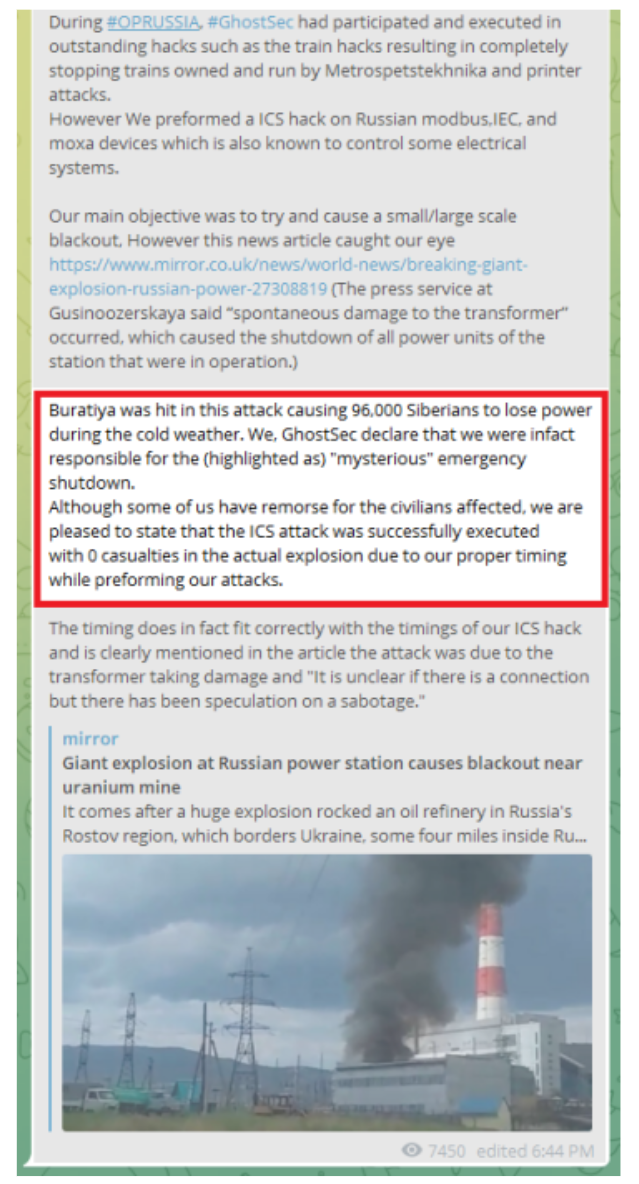

예를 들어 2022년 7월 이라크 공격 그룹인 Altahrea Team은 이스라엘 남부 네게브에 있는 오롯 요세프 발전소에서 발생한 화재의 책임이 자신들에게 있다고 주장했습니다. 이 단체는 자신들의 주장을 설명하기 위해 화제 동영상을 공유했습니다(그림 4). 며칠 후 GhostSec은 러시아의 한 수력 발전소에서 발생한 사고 동영상을 공유하며 이 사간의 배후가 자신들이라고 주장했습니다. 이 공격자는 최근 러시아에서 인터넷에 접속할 수 있는 전력 자산을 대상으로 한 활동을 주장의 근거로 제시했습니다. 두 사례 모두 핵티비스트의 행동이 물리적으로 일어난 실제 사고와 관련이 있다는 증거는 발견되지 않았습니다.

2022년 6월 Team OneFist는 러시아에서 OT를 지원하는 셀룰러 라우터를 비활성화했다고 주장했습니다. 이들은 공개적으로 보고된 인근 발전소에서 발생한 사고를 이용했으며, 이것이 자신들의 소행이라고 주장했습니다. 그러나 정전의 주요 원인은 약 400마일 떨어진 다른 발전소에서 발생한 화제로 원인이 알려졌습니다.

이런 추세는 OT 보안 전문가가 직면한 공통적인 문제, 즉 전문 업계 종사자 외에는 해당 분야에 대한 이해가 제한적이므로 근본 원인 분석을 수행하는 데 오랜 시간이 걸린다는 점을 보여줍니다. 물리적 피해에 대한 책임이 자신들에게 있다는 공격자들의 주장이 증가하면서 OT 방어자들은 관련성 있는 정보를 필터링하기 위해 더 많은 리소스를 투입해야 합니다. 또한, 다른 정보 작전을 펼치는 위협 행위자들이 이런 주장을 활용하여 특정 집단을 표적으로 삼아 자신들의 목적을 달성할 수도 있습니다.

일부 위협 행위자는 인간의 생명을 존중한다는 메시지를 강조합니다.

일부 핵티비스트들은 OT 침로 인한 물리적 피해를 일으키지만 사람의 안전을 중시 여긴다고 주장하기도 합니다. 이들의 의도를 확인할 증거는 없습니다. 핵티비스트들이 현장에서 작업하는 이들의 안전을 강조한 것은 OT를 겨냥한 공격에 대한 부정적인 인식을 주지 않기 위해서이거나 또는 단순히 평판을 관리하고 청중의 동정을 얻기 위한 것일 가능성이 높습니다.

한 가지 예로 2022년 7월 러시아의 한 발전소에서 사고를 일으켰다고 주장하는 GhostSec의 사례가 있었습니다. 이 공격자는 적절한 타이밍에 공격을 실행하여 실제 폭발로 인한 사상자는 0명이라고 주장하기도 했습니다(그림 5).

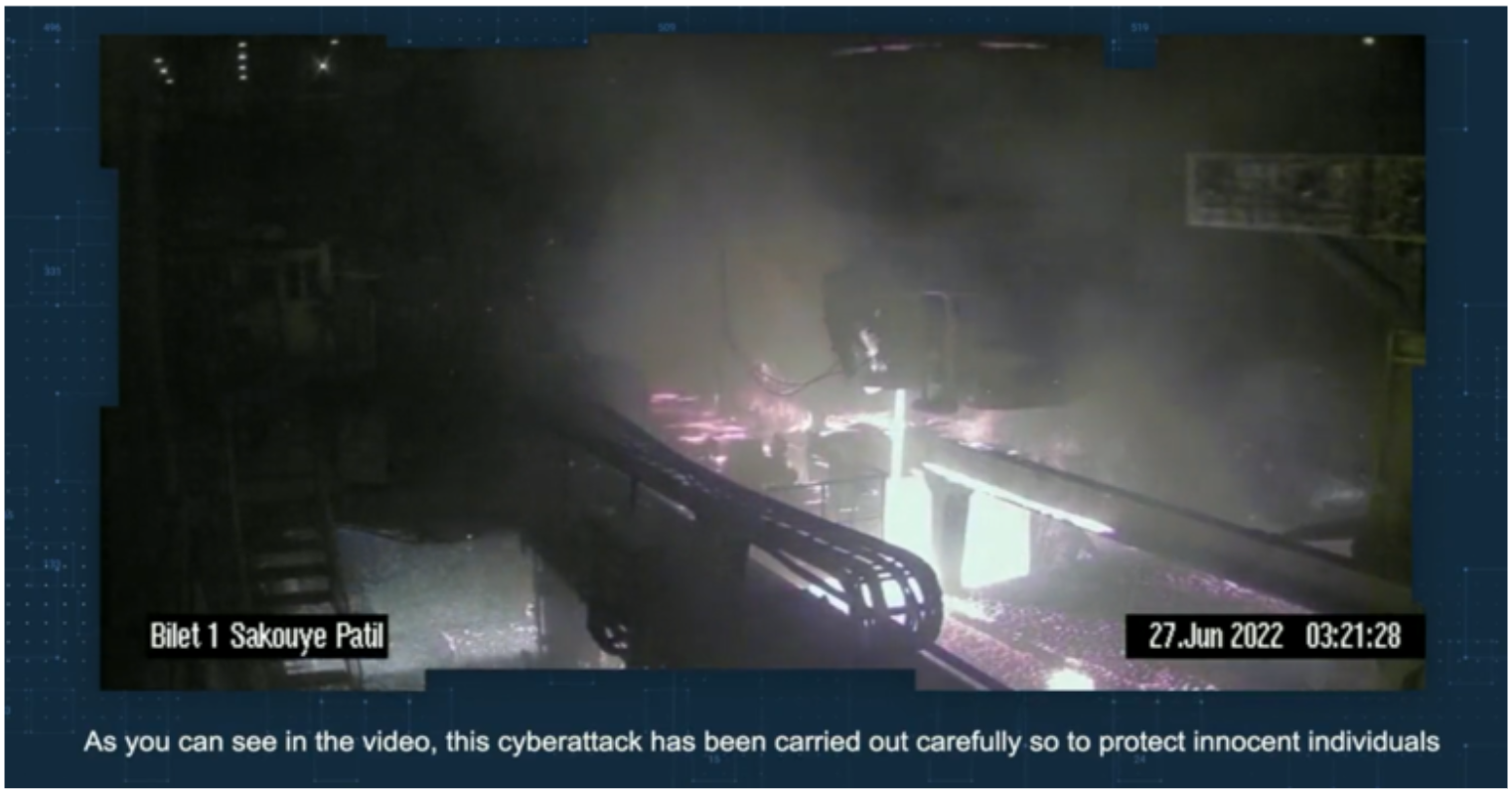

또 다른 예로 2022년 6월 이란의 철강 제조 업체 3곳을 대상으로 사이버 공격을 감행하여 물리적 인프라를 파괴했다고 주장하는 자칭 해킹 조직인 Predatory Sparrow(UNC4368)이 있습니다. 이 공격자는 제조 시설의 폭발 장면을 담은 동영상을 공유하며 무고한 사람을 보호하기 위해 신중하게 공격을 했다고 강조했습니다. 이전 사건에서 Predatory Sparrow가 사용한 기법은 다른 핵티비스트의 기법보다 더 복잡하다는 점에 주목합니다. 이는 정교한 기법을 사용하는 다른 공격자들과의 협력 또는 후원을 의미할 수 있습니다.

정치적 성명을 발표하기 위해 OT를 표적으로 삼는 핵티비스트들

핵티비즘은 사이버 위협 활동을 정치적 또는 사회적 내러티브를 전달하는 수단으로 활용합니다. 따라서 피해자에게 피해를 입히려는 시도는 이러한 목적을 위한 수단일 뿐이거나 여러 목표 중 하나일 수 있습니다. 예전의 핵티비스트 활동은 주로 웹 사이트 침해나 서비스 거부 공격(DoS)과 같이 광범위한 대중의 관심을 끌기 위한 단순한 공격에 집중되어 왔습니다. 핵티비스트 활동이 OT를 표적으로 삼는 것으로 변화한 이유는 여러 가지로 설명할 수 있습니다.

OT 시스템에 대한 공격은 물리적 프로세스를 손상시키거나 변경할 수 있는 잠재력을 가지고 있기 때문에 종종 영향력이 큰 것으로 인식됩니다. 주목도가 높은 표적에 우선순위를 두면 공격자가 OT 시스템을 손상시키지 않거나 침해로 인해 사소한 영향이 발생하더라도 대중의 관심을 끌 가능성이 높아집니다. 정보 작전(Information Operation) 캠페인과 마찬가지로 이러한 유형의 핵티비스트 주장도 정부 및 조직에 대한 대중의 신뢰를 악화시키는 역할을 할 수 있습니다.

경우에 따라서 무력 분쟁과 같이 멀리 떨어진 곳에서 일어나는 이슈에 대의적인 뜻을 품고 동참하고자 하는 위협 행위자들은 OT 시스템을 표적으로 삼을 수 있습니다. 현재 러시아의 우크라이나 침공에 반대하거나 찬성하는 사이버 작전을 수행하는 자칭 핵티비스트 그룹이 이를 잘 보여줍니다.

자칭 핵티비스트들이 펼치는 사이버 작전은 과거에도 국가가 후원하는 활동을 은폐하고 국가에 그럴듯한 이유로 핵티비스트와의 관계를 부인할 수 있도록 하는 내용으로 진행되었습니다. 대표적인 예가 XakNet Team입니다. 맨디언트는 이 팀이 APT28 공격 그룹과 협력해 활동하고 있는 것으로 평가하고 있습니다. 핵티비스트의 주장은 검증하기 어려운 경우가 많습니다. 따라서 국가는 핵티비스트를 동원해 작전을 수행할 수도 있습니다.

일부 핵티비스트는 다른 팀이 수행했다고 주장하는 과거의 OT를 노린 위협 활동에 영감을 받았을 가능성이 높습니다. 여기에는 정교함이 낮은 것부터 실제로 큰 영향력을 끼친 위협이 포함됩니다.

핵티비스트의 침해 방지를 위한 상황 인식이 필요

2022년 맨디언트는 핵티비스트가 OT를 표적으로 삼았다고 주장하는 예가 크게 증가하고 있는 현상을 관찰할 수 있었습니다. 여러 지역에서 활동이 관찰되었지만 대부분 러시아의 우크라이나 침공과 관련된 것이었습니다. 이는 OT를 겨냥한 핵티비즘 활동의 증가가 시간이 지남에 따라 일관성을 유지하지 않을 수 있다는 것을 시사합니다. 최근 추세에서 주목할 것은 정치적, 군사적, 사회적 사건이 발생하면 OT 방어자들이 더 큰 위험에 직면할 수 있다는 것입니다.

이런 위험은 우크라이나 전쟁 기간 동안 새로운 도구와 익스플로잇을 실험한 핵티비스트들의 빠른 진화로 인해 더욱 커졌습니다. 지난 한 해 동안 생성되고 공유된 OT 침해에 대한 정보와 지식은 OT 공격에 관심이 있는 다양한 공격자들이 빠르게 새로운 타깃에 대한 기법을 학습하는 데 도움이 될 것입니다. 따라서 전쟁이 끝난 후에도 정교함이 낮다 하더라도 OT 관련 위험이 커질 수 있습니다. 이외에도 정교한 기법을 동원하는 다른 위협 행위자가 핵티비스트를 모방하여 OT를 표적으로 삼거나 다른 이들이 진행하는 정보 작전을 지원할 위험도 있습니다.

OT 자산 소유자와 운영자는 잠재적인 위험을 예측하기 위해 OT를 표적으로 삼는 핵티비스트의 활동 동향을 예의주시해야 합니다. 이런 상황 인식하에 적절한 예방 조치를 취해야 합니다. 참고로 대부분의 핵티비스트 활동이 인터넷으로 접근할 수 있는 중요 시스템에 대한 원격 액세스를 악용하는 일반적인 모범 사례를 참조합니다.

맨디언트 위협 인텔리전스 고객은 본 포스팅을 통해 소개하는 전체 사고 목록에 액세스하여 각 사건에 대한 상세 분석 정보를 확인할 수 있습니다. 더 자세한 내용은 웹 사이트를 방문하여 맨디언트 OT 보안 관련 정보를 참조하거나 맨디언트에 연락해 알아볼 수 있습니다.

부록: MITRE ATT&CK

Tactic | Technique |

Initial Access | T0883: Internet Accessible Device |

Initial Access | T0819: Exploit Public-Facing Application |

Execution | T0807: Command-Line Interface |

Execution | T0823: Graphical User Interface |

Persistence | T0859: Valid Accounts |

Evasion | T0872: Indicator Removal on Host |

Lateral Movement | T0859: Valid Accounts |

Collection | T0852: Screen Capture |

Collection | T0811: Data from Information Repositories |

Command and Control | T0885: Commonly Used Port |

Command and Control | T0869: Standard Application Layer Protocol |

Inhibit Response Function | T0816: Device Restart/Shutdown |

Inhibit Response Function | T0809: Data Destruction |

Impair Process Control | T0855: Unauthorized Command Message |

Impact | T0831: Manipulation of Control |

Impact | T0882: Theft of Operational Information |

Impact | T0826: Loss of Availability |