WhatsApp을 이용한 가짜 채용 제안! 북한이 배후에 있는 스피어 피싱?

2022년 7월 맨디언트 매니지드 디펜스(Mandiant Managed Defense)는 UNC4034로 추적하는 위협 클러스터에서 새로운 방식의 스피어 피싱을 시도한 것을 발견하였습니다. 맨디언트는 UNC4034가 북한과 관련이 있는 것으로 보고 있습니다.

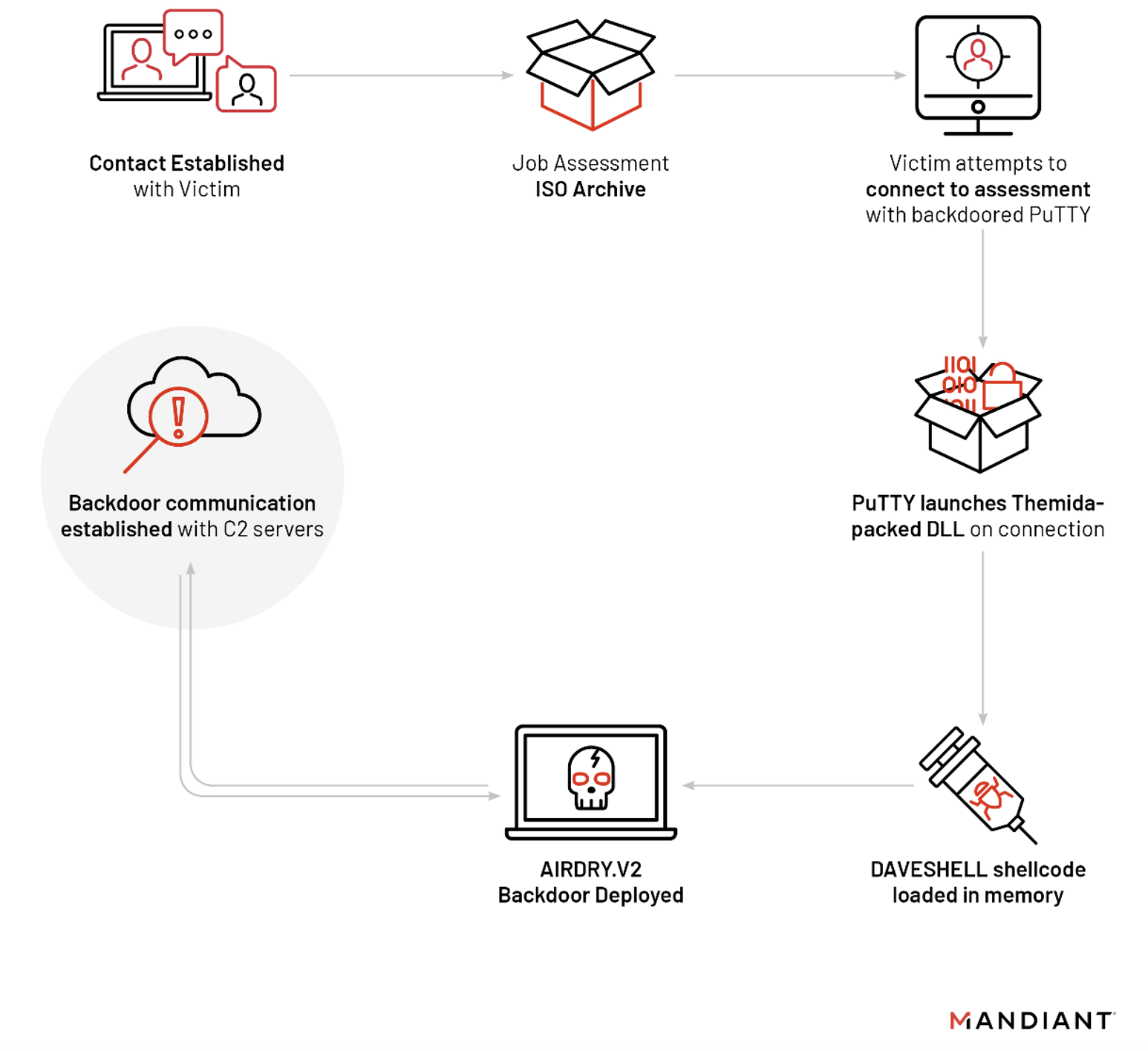

새로 발견한 스피어 피싱 방식은 WhatsApp을 이용하는 것입니다. UNC4034는 WhatsApp 메신저를 활용해 가짜 채용 공고로 피해를 유혹하였습니다. 위협 행위자는 피해자가 가짜 채용 제안을 보고 악성 ISO 패키지를 다운로드하도록 유도하였습니다. 이 악성 코드는 PuTTY 유틸리티의 트로이 목마를 통해 AIRDRY.V2 백도어를 배포합니다.

어떻게 위협 헌팅을 하였을까?

맨디언트 매니지드 디펜스 서비스의 핵심 중 하나는 선제적인 위협 헌팅입니다. 이를 통해 기존 방어 메커니즘을 우회하는 최신 TTP(기술, 전술, 절차)를 동원한 위협으로부터 고객을 보호합니다. 매니지드 디펜스 서비스는 맨디언트의 심층적인 연구와 위협 행위자 행위에 대한 관찰을 바탕으로 발전과 확장이 진행되고 있습니다.

이번에 소개하는 UNC4034의 행위는 맨디언트 인텔리전스에 의해 식별되었습니다. 맨디언트는 위협 인텔리전스 수집과 분석의 일환으로 스테이징 디렉토리(Staging Directories)라는 미션을 수행합니다. 이 미션은 위협 행위자가 변칙적인 파일을 디렉토리에 기록하는 행위는 탐색하는 것인데, 이를 수행하는 가운데 UNC4034의 새로운 스피어 피싱을 알게 되었습니다.

UNC4034가 사용한 기술은 맨디언트 매니지드 디펜스의 위협 헌팅 시나리오를 개선하는 데 사용됩니다. 이는 진화를 거듭하는 위협 행위자를 추적하는 데 유용한 실마리가 됩니다.

첫 실마리

UNC4034의 새로운 스피어 피싱 위협을 파헤치기 위한 첫 실마리는 호스트에서 다운로드된 amazon_assement.iso라는 이름의 파일이었습니다. 윈도우10 환경에서 이 파일을 더블 클릭을 하면 ISO, IMG 아카이브가 가상 드라이브에 마운트 됩니다. 따라서 피해자가 쉽게 컨텐츠에 접근할 수 있습니다. 이미지 파일이 자동으로 풀려 사용자가 쉽게 접근할 수 있다는 것은 위협 행위자에게 매우 매력입니다. RAR 아카이브처럼 뭔가 파일을 푸는 작업을 하지 않아도 되기 때문입니다. 참고로 맨디언트 매니지드 디펜스 서비스의 경우 피싱 첨부 파일로 들어오는 IMG, ISO 아카이브를 탐지합니다. 이런 아카이브에 포함된 페이로드는 맬웨어부터 고급 백도어까지 다양합니다.

미끼

맨디언트 매니지드 디펜스는 amazon_assement.iso 파일이 어떻게 생성되었는지 확인하기 위해 호스트 조사를 수행하였습니다. 참조할 수 있는 정보를 기반으로 맨디언트는 UNC4034가 이메일을 통해 아마존 채용 제안 내용으로 피해자와 커뮤니케이션을 시작한 것으로 추정하였습니다. 커뮤니케이션 시작 후 UNC4034는 WhatsApp을 통해 대화를 이어가며 amazon_assement.iso 파일을 공유하였습니다. 피해자는 웹 버전의 WhatsApp을 이용해 파일을 다운로드했습니다.

amazon_assement.iso 아카이브는 실행 파일과 텍스트 파일로 구성되어 있습니다. Readme.txt라는 이름의 텍스트 파일에는 두 번째 파일인 PuTTY.exe 파일 관련 정보가 담겨 있습니다.

|

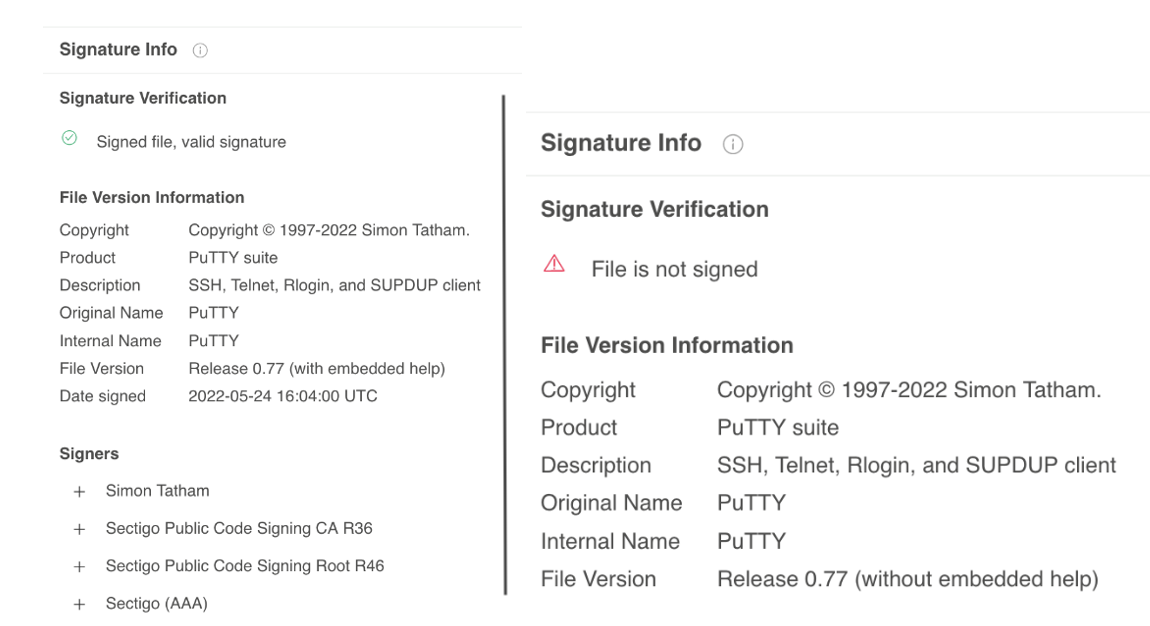

PuTTY는 오픈 소스 기반 SSH, 텔넷 클라이언트입니다. 합법적인 버전은 제작자의 페이지를 통해 받을 수 있는데, 이 버전은 유효한 디지털 서명을 포함하고 있습니다. 반면에 다음과 같이 UNC4034가 아카이브를 통해 피해자에게 전달한 PuTTY.exe에는 디지털 서명이 없습니다.

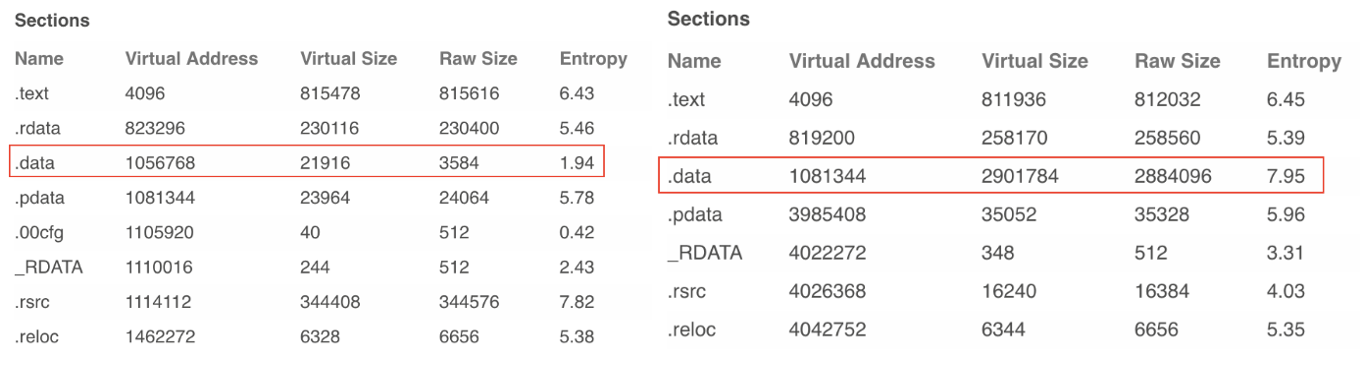

또한, 피해자가 다운로드한 PuTTY 바이너리는 파일 크기도 합법적인 버전보다 큽니다. 자세히 보면 다음 그림과 같이 오늘 쪽의 합법적인 버전과 비교할 때 위협 행위자가 사용한 왼쪽의 조작된 버전은 .data 섹션의 엔트로피가 높습니다. 보통 이런 경우 압축 또는 암호화된 데이터가 포함됩니다.

ISO 파일에 포함된 PuTTY.exe 파일이 의심스러운 특성을 보이고 있어 맨디언트 매니지드 디펜스는 호스트에 대한 심층 조사를 수행하였습니다. 악성 PuTTY 바이너라를 실행하면 호스트에서 백도어가 배포됩니다. 이 백도어는 맨디언트가 AIRDRY로 추적 중인 악성 코드 제품군에 속한 것으로 진화된 버전에 해당합니다. 맨디언트 매니지드 디펜스는 위협 행위자가 백도어를 발판 삼아 후속 활동을 하기 전에 조사를 성공적으로 마치고 호스트를 차단했습니다. 맨디언트는 2022년 7월 5일에 침해 시도를 탐지하고 대응하였습니다. 참고로 2022년 6월 27일에 VirusTotal에 동일한 PuTTY 실행 파일이 올라왔습니다.

또한, 맨디언트는 2022년 6월 17일 VirusTotal에 업로드된 두 번째 ISO 아카이브 파일도 발견했습니다. 맨디언트는 이 파일에 포함된 IP 주소를 참조해 두 번째 아카이브를 찾았습니다. 이 ISO 파일에는 동일한 IP 주소가 적힌 Readme.txt와 트로이 목마가 숨겨진 PuTTY 실행 파일이 있었습니다.

맨디언트가 찾은 두 ISO 파일은 아마존의 채용 제안 관련 내용을 미끼로 사용된 것으로 보입니다. 또한, AIRDRY.V2 백도어 페이로드를 생성하는 맬웨어도 포함되어 있었습니다.

악성 코드 분석

트로이 목마를 품은 PuTTY

각 ISO 파일에 포함된 실행 파일은 공개적으로 사용할 수 있는 PuTTY 버전 0.77 소스 코드를 컴파일한 완전히 기능하는 PuTTY 애플리케이션입니다.

샘플에는 페이로드를 디스크에 쓰고 실행하는 악성 코드가 포함되어 있었습니다. 맨디언트가 발견한 PuTTY 샘플의 경우 connect_to_host 함수에 악성 코드가 위치했습니다. putty-0.77\ssh\ssh.c. 코드를 트리거 하려면 사용자가 Readme.txt 파일에 적힌 호스트 IP 주소에 SSH 연결을 시도해야 합니다.

VirusTotal에 올라온 PuTTY 샘플에는 ssh2_userauth_process_queue 함수에 악성 코드가 위치합니다. 악성 코드는 공개 키 또는 키보드 인증 등 암호 인증을 수행하는 함수의 일부에 포함되어 있습니다. 사용자가 연결을 설정하고 이름과 비밀번호를 입력하면 인증 결과와 관계없이 악성 코드가 실행됩니다. 이러한 방식은 UNC4034가 불필요하게 다음 단계에서 악성 코드를 사용하지 않기 위함으로 보입니다.

악성 코드에서 페이로드를 떨어뜨리고 실행하는 부분은 맨디언트가 살펴본 것과 VirusTotal에 올라온 샘플이 거의 같았습니다. 합법적인 윈도우 실행 파일인 C:\Windows\System32\colorcpl.exe가 C:\ProgramData\PackageColor디렉토리에 복사되고 C:\ProgramData\PackageColor\colorui.dll 페이로드에 기록됩니다. PuTTY 바이너리는 다음과 같이 DLL 탐색 순서 하이제킹을 통해 colorui.dll로 파일을 실행합니다.

C:\Windows\System32\cmd.exe /c start /b C:\ProgramData\PackageColor\colorcpl.exe 0CE1241A44557AA438F27BC6D4ACA246 |

VirusTotal 샘플의 경우 cmd.exe를 실행하는 데 사용되지 않습니다. colorcpl.exe 대신 윈도우 API 함수인 WinExec로 프로세스를 시작합니다.

C:\ProgramData\PackageColor\colorcpl.exe C8E71F4613ABFCA10B6330C9 |

두 경우 모두 전달된 명령줄 인수 colorcpl.exe는 윈도우 실행 파일의 합법적인 기능과 관련이 없습니다. 대신 악성 DLL이 인수를 활용합니다.

C:\ProgramData\PackageColor\colorcpl.exe 를 위한 지속성 확보는 schtasks.exe를 통해 이루어집니다. PackageColor이라는 이름의 예약된 작업을 통해 매일 오전 10시 30분에 PackageColor가 실행됩니다.

악성 DLL

colorui.dll 샘플은 리버스 엔지니어링으로부터 애플리케이션을 보호하는 Themida를 통해 패키징 되었습니다. 압축을 푼 샘플에는 파일 경로가 포함되어 있습니다. 예제 경로는 다음과 같습니다.

W:\Develop\aTool\ShellCodeLoader\App\libressl-2.6.5\crypto\cryptlib.c |

두 샘플 모두 DAVESHELL이라는 동일한 쉘 코드 페이로드를 포함하고 있습니다. 페이로드는 동적으로 생성된 키가 있는 사용자 지정 XOR 기반 알고리즘을 사용해 해독됩니다. 키는 다음 문자열을 연결한 결과입니다.

- 상위 프로세스 이름(COLORCPL.EXE)

- 악성 DLL 파일 이름(COLORUI.DLL)

- PuTTY 실행 파일이 전달한 명령줄 인수(Colorcpl.exe)

VirusTotal 샘플에 필요한 암호 해독 키는 다음과 같습니다.

COLORCPL.EXECOLORUI.DLLC8E71F4613ABFCA10B6330C96CA3D3B1 |

이 키를 포함하면 분석 방지 메커니즘이 작동합니다. 만약 적절한 키가 없다면 DLL 파일이 실행될 때 특별한 일이 일어나지 않습니다.

colorcpl.exe에 전달되는 명령줄 인수는 해독된 쉘 코드가 실행되는 방식도 지정합니다. 이 인수에 기초해 colorui.dll이 colorcpl.exe 내에서 쉘 코드를 실행하거나 합법적인 윈도우 프로세스에 새 인스턴스를 삽입합니다. 후자의 경우 인젝션 타깃은 credwiz.exe와 iexpress.exe 사이에 무작위로 선택됩니다.

주입된 쉘 코드 페이로드는 DAVESHELL입니다. 이는 메모리에 내장된 페이로드를 실행하는 쉘 코드 형태의 공개적으로 사용할 수 있는 드롭퍼입니다. 임베디드 페이로드는 VMProtect가 포함된 ADRDRY 백도어의 진화된 버전입니다.

AIRDRY.V2

BLINDINGCAN으로 알려진 AIRDRY 백도어는 CISA 및 JPCERT에서 발행한 보고서에서 상세히 다루고 있습니다. 이전 버전의 AIRDRY는 파일 전송, 파일 관리 및 명령 실행을 포함한 다양한 백도어 명령을 지원했습니다. 반면에 최신 버전의 경우 여러 통신 모드를 지원하는 플러그인 기반 접근을 위해 기존 백도어 명령이 빠졌습니다. 이전 버전과의 유사성 그리고 진화한 기능을 알아보겠습니다.

백도어 구성은 하드 코딩된 키를 사용해 CBC 모드에서 암호화된 AES-128 KAA5M8MNDKLJB8PI입니다. 암호화된 구성(Encrypted Configuration)과 암호가 해독된 구성(Decrypted Configuration) 모두 무결성 검사가 수행됩니다. 검사 실패 시 백도어가 종료됩니다.

해독된 구성에는 백도어의 통신 모드가 포함되어 있습니다. 지원 모드는 다음과 같습니다. 세 모드 모두 CSinSocket라는 클래스에 집중되어 있습니다.

|

임베디드 구성의 구조는 통신 모드에 따라 다릅니다. 관찰된 샘플은 HTTP를 사용하도록 구성됩니다. 0x24B0 바이트 구성의 구조는 다음 표에 요약되어 있습니다. AIRDRY.V2의 파일, SMB 버전은 식별되지 않아 구조를 알 수 없습니다.

|

위 구성 레이아웃은 JPCERT 보고서의 부록 A의 설명과 같습니다. 오프셋 0x1054에 저장된 최대 비컨 수는 백도어가 C2 서버에 연결을 시도하는 횟수를 반영합니다. 현재 샘플은 슬립 모드에 들기 전인 60초 동안 최대 5번 악성 코드 설치를 시도하도록 구성되어 있습니다.

기본적으로 백도어는 프록시 서버를 사용하도록 구성되어 있지 않습니다. 또한, 사용 가능한 디스크 공간(offset 0x1056)의 상태 또는 활성 RDP 세션의 존재를 보고하도록 구성되어 있지 않습니다. 그러나 이 기능은 C2 서버에서 발행한 구성 업데이트로 활성화할 수 있습니다.

0x18A0 오프셋에 있는 구성 문자열 0x1AA8은 코드에서 참조하지 않지만 이전 AIRDRY 구성에서 본 적이 있습니다. 이 문자열은 다운로드한 플러그인에서 사용할 수 있도록 구성에 남아 있을 수 있습니다.

오프셋의 구성 값 0x1060은 백도어가 C2 서버와 통신을 시작해야 하는 날짜와 시간을 반영합니다. 이 값은 현재 구성에서 비어 있으므로 즉각 통신이 시작됩니다. 그러나 C2 서버의 명령을 통해 값을 업데이트할 수 있어, 일정 시간 동안 백도어가 비활성화될 수 있습니다.

백도어 C2의 URL은 5개입니다. 그러나 구성에는 세 개의 URL이 들어가 있습니다.

hxxps://www.elite4print[.]com/support/support.asp |

백도어는 무작위로 선택된 C2 URL에 HTTP POST 요청을 다음과 같이 합니다.

bbs=VkxXU1lPvBGI7BJ40K4=shD5nhF+2amakV9H&article=EAAAABIAAAAgAAAAAAAAAAAAAAAAAAAAgu |

bbs 및 article 필드 이름은 하드 코딩되어 있습니다. bbs 필드에 할당된 디코딩된 Base64 데이터는 동일한 사용자 지정 RC4 구현을 포함하여 JPCERT 보고서에 나온 형식과 밀접하게 연관됩니다. AIRDRY.V2의 요청 구조가 이전 버전과 다른 부분은 명령 관련 데이터 전송에 사용하는 두 번째 필드입니다. Base64로 인코딩되기 전에 article 데이터는 LZ4를 사용해 압축된 다음 AES로 암호화됩니다. AES-256 키는 하드 코딩된 32바이트 시퀀스의 SHA256 해시를 사용해 파생됩니다.

AIRDRY.V2의 파일 모드는 동일한 HTTP 요청 형식을 사용합니다. 차이는 각 요청을 파일에 쓴다는 것입니다. 파일 경로는 백도어 구성에서 찾은 요소를 기반으로 구축됩니다. AIRDRIY.V2의 파일 모드 버전은 아직 식별되지 않았습니다. 따라서 HTTP 요청을 파일에 쓰는 목적은 아직 명확히 알 수 없습니다. SMB 모드에서 백도어는 명명된 파이프(Named pipe) SMB2 WRITE 요청을 전송해 통신합니다. 호스트 이름과 파이프 이름은 구성에 지정됩니다.

기존 AIRDRY 백도어처럼 AIRDRY.V2도 값을 활용해 0x20420C2 서버에 명령을 요청합니다. 지원되는 명령 ID는 다음 표와 같습니다.

|

AIRDRY.V2는 9개의 명령을 지원합니다. 이전 버전의 경우 거의 30개를 지원했습니다. 이전 AIRDRY 샘플에는 0x2052, 0x2057 2개만 존재했습니다. 0x2052로 AES-256 키를 파생하는 데 사용하는 32비트 시퀀스를 업데이트할 수 있습니다. 0x2057은 수많은 명령을 지원할 수 있는 플러그인 기반의 백도어로 AIRDRY.V2가 진화하고 있음을 보여줍니다.

다운로드한 플러그인은 메모리에서 실행되며 암호가 해독된 구성의 복사본, 시스템 ID 및 C2 서버와 통신을 용이하게 하는 객체를 포함하고 있습니다. 주목할 점은 백도어가 플러그인처럼 기능하는 데 필요한 로직을 갖추고 있다는 것입니다.

위협 행위자! UNC4043에 대해 알아보자

맨디언트는 UNC4034가 북한과 연계된 것으로 보고 있습니다. 합리적인 의심을 할 수 있는 위협 클러스터 간 중복을 확인하기도 하였습니다. AIRDRY.V2 C2 URL은 이전에 여러 그룹이 활용을 했으며, OSINT에서 보고한 손상된 웹 사이트 인프라에 속합니다. 주목할 점은 악성 문서에 포함된 CUTELOOP 다운로더를 통해 AIRDRY 백도어를 전달하기 위해 OSINT에서 보고한 인프라를 사용한 것입니다.

맨디언트는 이 포스팅에서 다루는 스피어 피싱이 Operation Dream Job 캠페인의 연장선상에 있다고 보고 있습니다. 이번에 식별한 스피어 피싱은 북한이 배후에 있는 행위자들이 사용하는 기술 중 하나일 가능성이 높습니다. 참고로 최근 공개된 보고서에 북한이 위협 행위자들이 합법적인 회사를 가장해 암호 화폐 개발자를 대상으로 가짜 구인 광고를 소셜 미디어를 활용해 게시한 것에 대한 내용이 자세히 담겨 있습니다.

ISO 파일은 대중화된 맬웨어 전달 수단이 되었습니다. 맨디언트는 APT29와 같은 잘 알려진 행위자가 ISO 파일을 사용해 악성 코드를 전달하는 것을 관찰하였습니다.

탐지 기회

이번 조사 결과 미래 위협 헌팅을 위한 단서를 찾을 수 있었습니다. 위협 헌팅을 위한 실마리는 침해 지표가 아닙니다. 흥미롭게 추가 조사를 수행할 수 있는 출발점입니다. 맨디언트가 찾은 실마리는 다음과 같습니다.

첫 번째는 WhatsApp, 이메일 제공 업체, 클라우드 스토리지 서비스 등에서 다운로드한 ISO 및 IMG 아카이브 파일입니다. 윈도우 10 이상의 운영체제를 사용하는 환경의 경우 파일을 다운로드한 URL은 Zone.Identifier에 저장됩니다. 맨디언트는 해당 소스에서 시작된 피싱 첨부 파일로 전달되는 아카이브 파일을 정기적으로 관찰합니다.

두 번째는 C:\ProgramData\PackageColor 에서 실행되는 colorcpl.exe 파일입니다. 참고로 대부분의 경우 실행 파일은 C:\Windows\System32 or C:\Windows\SysWOW64.

세 번째는 colorcpl.exe를 명령줄 인수로 실행하는 것입니다. 기본적으로 colorcpl.exe는 명령줄 인수 없이 실행됩니다. 본 포스팅에서 살펴본 시나리오에서는 16진수 문자로 구성된 명령줄 인수로 실행되었습니다. 인수는 프로세스에서 로드된 악성 DLL에 의해 평가되었습니다.

본 포스팅에서 소개한 바와 같이 맨디언트는 새롭고 참신한 위협 행위자의 활동을 지속해서 찾고 있습니다. 이처럼 맨디언트의 위협 탐지 기능은 최전선에서 이루어지고 있으며, 지속해서 발전하고 있습니다. 이를 통해 고객을 안전하게 보호하고 있습니다.

맬웨어 패밀리 정의

DEVSHELL

인메모리 드롭퍼로 작동하는 쉘 코드입니다. 내장된 페이로드는 메모리에 맵핑되어 실행됩니다.

AIRDRY

HTTP로 통신하는 C++로 작성된 백도어입니다. 쉘 명령 실행, 파일 전송, 안전한 파일 삭제, 파일 관리, 프로세스 종료 및 프로세스 열거 기능을 갖추고 있습니다.

AIRDRY.V2

HTTP, 파일, SMB 통신 모드를 지원하는 AIRDRY 백도어의 진화 버전입니다. 이전 버전과 단리 광범위한 명령 목록을 지원하지 않습니다. 대신 메모리에서 직접 실행되는 다운로드 가능한 플러그인을 통해 기능을 확장합니다. 또한, AIRDRY.V2는 구성도 업데이트할 수 있습니다.

CUTELOOP

HTTP를 통해 페이로드를 검색하는 C++로 작성한 다운로더입니다. 다운로드된 페이로드는 메모리 맵핑되어 실행됩니다. CUTELOOP는 페이로드 URL을 해독하는 데 사용되는 명령줄 인수를 예상합니다.

주요 지표

호스트 및 네트워크 기반 지표

맬웨어 패밀리 | MD5 | SHA256 |

ISO Attachment | 90adcfdaead2fda42b9353d44f7a8ceb | 8cc60b628bded497b11dbc04facc7b5d7160294cbe521764df1a9ccb219bba6b |

ISO Attachment | 6d1a88fefd03f20d4180414e199eb23a | e03da0530a961a784fbba93154e9258776160e1394555d0752ac787f0182d3c0 |

Trojanized PuTTY Dropper | 8368bb5c714202b27d7c493c9c0306d7 | 1492fa04475b89484b5b0a02e6ba3e52544c264c294b57210404b96b65e63266 |

Trojanized PuTTY Dropper | 18c873c498f5b90025a3c33b17031223 | cf22964951352c62d553b228cf4d2d9efe1ccb51729418c45dc48801d36f69b4 |

Themida-Packed Dropper for DAVESHELL | c650b716f9eb0bd6b92b0784719081cd | aaad412aeb0f98c2c27bb817682f08673902a48b65213091534f96fe6f5494d9 |

Themida-Packed Dropper for DAVESHELL | 4914bcbbe36dfa9d718d02f162de3da1 | 3ac82652cf969a890345db1862deff4ea8885fe72fb987904c0283a2d5e6aac4 |

유형 | 값 | 설명 |

IPv4 Address | 137.184.15[.]189 | IP address seen in Readme.txt |

URL | https://hurricanepub[.]com/include/include.php | AIRDRY.V2 C2 |

URL | https://turnscor[.]com/wp-includes/contacts.php | AIRDRY.V2 C2 |

URL | https://www.elite4print[.]com/support/support.asp | AIRDRY.V2 C2 |

File | C:\ProgramData\PackageColor\colorcpl.exe | Microsoft binary used for DLL search order hijack |

File | C:\ProgramData\PackageColor\colorui.dll | Themida packed dropper for DAVESHELL |

Scheduled Task | Task Name: PackageColor | Persistence mechanism |

MITRE ATT&CK 맵핑

범주 | 기법 |

Initial Access | T1566.001: Phishing: Spearphishing Attachment T1566.003: Phishing: Spearphishing via Service |

Execution | T1059.003: Command and Scripting Interpreter: Windows Command Shell T1053.005: Scheduled Task/Job: Scheduled Task |

Persistence | T1574.001: Hijack Execution Flow: DLL Search Order Hijacking T1053.005: Scheduled Task/Job: Scheduled Task |

Defense Evasion | T1574.001: Hijack Execution Flow: DLL Search Order Hijacking T1055.001: Process Injection: Dynamic-link Library Injection T1218: System Binary Proxy Execution T1620: Reflective Code Loading T1027.002: Obfuscated Files or Information: Software Packing |

Command and Control | T1071.001: Application Layer Protocol: Web Protocols T1071.002: Application Layer Protocol: File Transfer Protocols T1132.001: Data Encoding: Standard Encoding T1573.001: Encrypted Channel: Symmetric Encryption T1573.002: Encrypted Channel: Asymmetric Encryption |