Microsoft Exchange Server의 제로 데이 취약점을 노린 위협 - FireEye Endpoint Security의 Process Guard 기능이면 즉시 대응 가능

2021년 3월 마이크로소프트는 Exchange Server의 제로 데이 취약점을 노린 HAFNIUM 캠페인이 진행 중이라 밝혔습니다. 마이크로소프트의 발표에 따르면 이번 위협은 취약점을 이용해 초기 시스템 접근 권환을 획득한 후 웹 쉘을 배포하고, 이를 발판 삼아 자격 증명 덤핑(Credential dumping) 기술을 사용해 엔드포인트 상에서 다양한 조직원의 자격 증명을 수집하는 것으로 추정됩니다. 이렇게 얻은 자격 증명은 어디에 쓰냐? 네, 초기 침투 후 측면 이동에 필요한 권한 상승을 위한 것입니다.

자격 증명 덤프란?

자격 증명 덤프는 MITRE ATT&CK 프레임워크 상에서 T1003.001 기술로 정의하고 있습니다. 간단히 설명하자면 메모리에 저장된 사용자 자격 증명을 수집하는 행위를 뜻하니다. 이 기법은 많은 공격 그룹이 측면 이동을 위한 권한 상승을 위해 사용하고 있습니다.

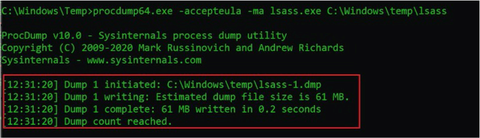

이 기법의 원리를 살펴보겠습니다. 컴퓨터는 로그인한 사용자 확인, 암호 변경 관리, 액세스 토큰 생성 등에 자격 증명을 적용합니다. 마이크로소프트 윈도우 시스템에서 이 일을 하는 것은 LSASS(Local Security Authority Subsystem Service)입니다. LSASS가 제대로 동작하려면 윈도우 시스템이 시작될 때 다양한 DLL이 로드 되어야 합니다. 이들 DLL 파일은 암호화되지 않은 평문 텍스트입니다. 따라서 일단 메모리에 로드되면 공격자는 procdump나 Mimikatz 같이 무료로 구할 수 있는 도구로 메모리를 덤프하여 원하는 정보를 탈취할 수 있습니다. 이를 통해 공격자는 초기 침투 후 측면 이동을 위한 권한 상승 관련 자격 증명 정보를 손에 넣을 수 있습니다. 다음 그림은 procdump을 이용해 성공적으로 자격 증명 정보를 덤프 한 것을 보여 줍니다.

FireEye 엔드포인트 보안의 Process Guard로 철통 방어

이번 Exchange Server의 제로 데이 취약점 관련 문제는 파이어아이 엔드포인트 보안을 이용하는 조직이라면 크게 걱정하지 않아도 됩니다. 파이어아이 엔드포인트의 Process Guard 기능으로 자격 증명 정보 덤핑을 방지할 수 있습니다.

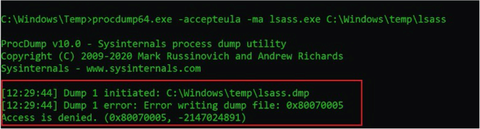

Process Guard 기능은 공격자가 윈도우 LSASS 프로세스 내에 저장된 자격 증명 데이터나 키 자료에 대한 액세스 권한을 얻는 것을 차단합니다. 이를 통해 자격 증명 탈취를 목적으로 한 공격으로부터 엔드포인트를 보호합니다. 참고로 보안 운영자는 파이어아이 엔드포인트 콘솔에서 개별 호스트나 전체 호스트를 대상으로

Process Guard 기능 모듈을 간편히 배포할 수 있습니다. 다음 그림은 procdump 도구를 사용해 자격 증명 덤프를 시도하는 것을 Process Guard가 차단하는 것을 보여줍니다.

Process Guard는 이번 HAFNIUM 캠페인 외에도 다양한 TTP를 동원하는 APT 공격을 효과적으로 차단할 수 있습니다. Process Guard의 다음 기능을 보면 고개가 끄덕여질 것입니다.

- LASS 프로세스 보호

- 감지 기능에 대한 블록 활성화/비활성화

- 허용된 애플리케이션 대한 제외 추가

- Process Guard 이벤트 보기

- Enricher 모듈과 통합

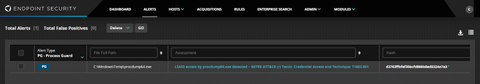

- 얼럿 생성

위 기능 중 얼럿의 경우 파이어아이 엔드포인트 보안 콘솔의 얼럿 페이지에서 확인할 수 있습니다. 개별 얼럿을 클릭하면 세부 정보를 보여주는 페이지로 이동합니다.

파이어아이 엔드포인트 이용 조직은 추가 비용 없이 Process Guard 모듈 이용이 가능하니 글로벌하게 진행 중인 HAFNIUM 캠페인 대응을 위해 적용을 추천합니다. Process Guard 모듈은 파이어아이 마켓에서 찾을 수 있습니다.