이란 정부를 위해 움직이는 스파이 조직 'APT42'의 실체를 파헤친 보고서

맨디언트는 이란 정부가 배후에 있는 스파이 그룹인 APT42의 활동을 포괄적으로 담고 있는 보고서를 발표하였습니다. 맨디언트는 APT42가 이슬람 혁명 수비대(IRGG)의 정보 작전 조직(IRGC-IO)를 대신해 목표 대상에 위협을 가한 것으로 추정하고 있습니다.

보고서에 담긴 APT42의 활동은 2015년까지 거슬러 올라갑니다. 이후 지금까지의 활동 내역, 그동안 사용한 TTP(전술, 기술, 절차), 주요 목표로 삼은 표적의 유형 등을 설명합니다. 더불어 APT35와의 연계점도 설명합니다. APT42 관련 맨디언트의 보고서는 TA453(Proofpoint), Yellow Garuda(PwC), ITG18(IBM X-Forece), Phosphorus(Microsoft), Charming Kitten(ClearSky, CERTFA)가 발표한 보고서와 부분적으로 일치하는 부분이 있습니다.

본 포스팅은 맨디언트의 APT42 관련 최근 보고서에 대한 요약입니다. 더 자세한 내용은 보고서 원문 또는 팟캐스트를 참조 바랍니다.

APT42의 작전

APT42는 피해자와 신뢰 관계를 바탕으로 위협을 가하기 위해 표적 맞춤형 스피어 피싱 및 사회 공학 기술을 사용합니다. 예를 들자면 피해자의 개인 또는 회사 이메일 계정에 접근하거나 모바일 장치에 안드로이드 맬웨어를 설치하기 위해 피해자가 신뢰할 수 있는 방법을 사용합니다. 또한, APT42는 자격 증명 수집을 위해 윈도우 맬웨어도 가끔 이용합니다.

APT42의 작전은 크게 세 가지 범주로 나눌 수 있습니다.

- 자격 증명 수집: APT42는 자격 증명을 도용하기 전에 피해 대상과 신뢰 관계 구축에 힘을 씁니다. 이를 위해 타겟에 최적화된 맞춤형 스피어 피싱 캠페인으로 기업 및 개인 이메일 계정을 표적으로 삼아 위협을 가합니다. 맨디언트는 APT42가 바이패스 인증 메소드를 사용해 MFA(Multi-Factor Authentication) 코드를 수집하는 것도 관찰하였습니다. 그리고 손상된 자격 증명을 활용해 네트워크, 장치, 피해 자격 증명의 동료 계정에 접근하였습니다.

- 감시 작업: 2015년 말 이후부터 APT42는 C2 인프라를 통해 안드로이드 맬웨어를 배포하였습니다. 이 맬웨어는 개인의 활동을 감시하도록 설계된 것입니다. 주로 이란 활동가와 반체제 인사를 노렸습니다.

- 맬웨어 배포: APT 42는 수집한 자격 증명을 디스크에 파일로 저장하는 것을 선호합니다. 더불어 보완 수단으로 몇몇 커스텀 백도어와 도구를 사용하기도 합니다. 이들 도구는 자격 증명 다음 단계로 나아갈 때 보안 운영에 통합되어 사용되었을 수 있습니다.

맨디언트는 2015년부터 30개가 넘는 APT42의 작전을 관찰하였습니다. APT42가 작전 수행 속도를 감안하면 이 스파이 그룹이 지금까지 수행한 작전은 관찰된 것보다 많을 것입니다. 이처럼 알려지지 않은 것이 많은 이유는 이 스파이 그룹이 개인 이메일 계정을 목표로 하고 있고, 주로 이란 국내에서 활동을 하기 때문으로 볼 수 있습니다. 이 외에도 APT42와 관련된 위협 클러스터에 대한 광범위한 보고가 있었던 것도 이유로 꼽을 수 있습니다.

APT42 타게팅 패턴

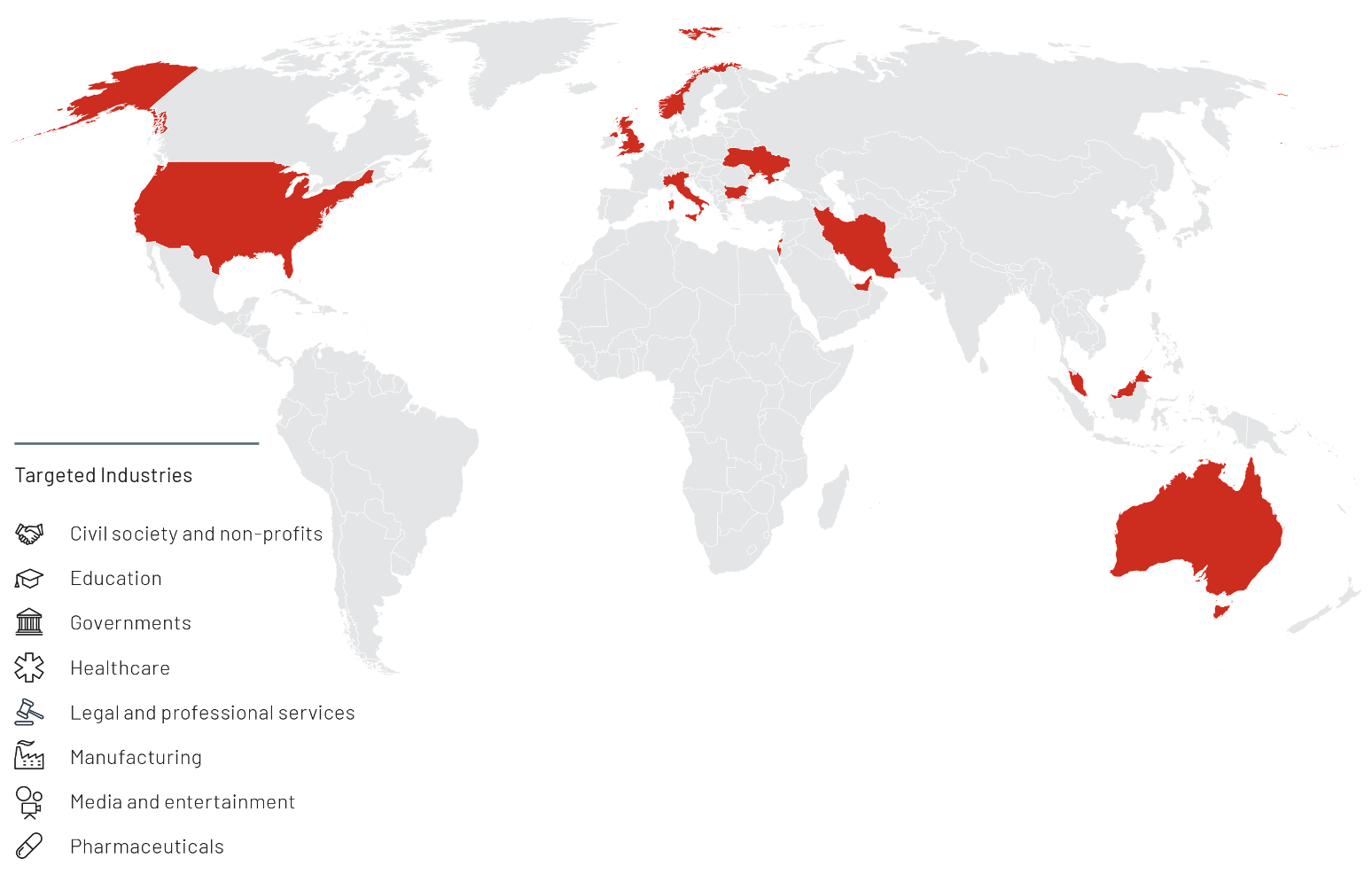

APT42 여러 작전을 보면 표적 관련 패턴을 파악할 수 있습니다. 이 패턴은 다른 이란 사이버 스파이 행위자와 유사하게 중동 지역에 집중되어 있습니다. 물론 차이도 있습니다. IRGC 계열의 다른 사이버 스파이 그룹은 방위 산업 및 개인 식별 정보(PII)를 대규모로 수집하는 데 초점을 맞추고 있습니다. 반면에 APT42는 이란 정부의 적으로 간주되는 조직 및 개인을 표적으로 삼습니다. 이외에도 전 이란 정부 관료, 해외에 거주하고 있는 이란인도 주요 목표로 여겼습니다. APT42는 개인 계정 및 모바일 장치에 대한 액세스 권한을 노립니다. 한편 APT42는 이란인 외에도 지속해서 서방의 싱크탱크 조직, 연구원, 언론인, 정부 관리도 표적으로 삼았습니다.

APT42의 활동을 보면 이란 정부의 관심사와 이란을 둘러싼 지정학적 변화에 신속하게 대응하고 있음을 알 수 있습니다. 이를 통해 이란 정부가 APT42를 신뢰하고 있다고 추정할 수 있습니다. 일례로 APT42는 2020년 3월 코로나19 대유행이 시작될 때 제약 업계를 표적으로 삼았습니다. 그리고 이란 대통령 선거 시즌에 국내외 기반을 둔 야당 단체를 추적하기도 하였습니다.

APT42와 랜섬웨어 활동 간의 잠재적 연관성

맨디언트는 마이크로소프트가 보고서를 통해 제시한 APT42와 UNC2448, 이란-넥서스 위협 액터 간의 연관성에 주목하고 있습니다. 맨디언트는 APT42와 UNC2448의 기술적 공통점을 관찰하지는 못했습니다.

- 2021년 11월 마이크로소프트는 맨디언트가 UNC2448로 추적하는 위협 클러스터인 'Phosphorus'가 BitLocker와 같은 랜섬웨어 배포를 위해 Fortnet FortiOS SSL VPN과 패치가 되지 않은 온프레미스에서 운영하는 Exchange 서버를 표적으로 삼았다고 보고했습니다. 이전 보고서에서는 자격 증명 수집과 스피어 피싱 작전 관련해 Phosphorus가 APT42와 연관이 있다고 언급하기도 하였습니다.

맨디언트는 APT42와 UNC2448 간의 기술적 중복을 관찰하지 않았지만, UNC2448이 IRGC-IO와 관련이 있을 수 있다고 보고 있습니다. 여러 공개 보고서에 따르면 UNC2888과 Revengers 텔레그램 페르소나가 이란 회사인 Najee Tehnology와 Afkar System와 연관성이 있어 보입니다. Lab Dookhtegan 텔레그램 계정을 통해 공개적으로 유출된 캠페인은 앞서 언급한 이란 회사가 UNC2448과 IRGC-IO가 관련된 위협 활동에 책임이 있다고 볼 수 있습니다.

- 맨디언트는 UNC2448, Revengers 텔레그램 페르소나, Ahmad Khatibi라는 개인, Afkar System이라는 회사 간의 연결 고리를 확인하였습니다.

- Revengers 텔레그램 페르소나는 2021년 2월과 9월 사이에 이스라엘 회사의 데이터 및 액세스를 위한 정보를 판매하였습니다.

- 인프라가 겹친다는 점에서 UNC2448은 Najee Technology와 연결되어 있다고 할 수 있습니다.

- 2022년 7월 Lab Dookhtegan 텔레그램 채널에 Najee Tehnology와 Afkar System은 IRGC를 대신해 사이버 작전을 수행하는 기업이는 주장을 담은 공개 게시물이 올라왔습니다.

전망

APT42의 활동은 외교 정책 관계자, 평론가, 언론인 그리고 이란 관련 프로젝트에 참여하고 있는 미국, 영국, 이스라엘 관계자에게 위협이 됩니다. 또한, 이 그룹의 감시 활동은 이란의 이중 국적자, 전직 공무원, 이란 반체제 인사 그리고 외국에 거주하고 있는 이란인이 타깃이 되어 위험에 직면할 수 있다는 것을 암시합니다.

맨디언트는 APT42의 작전 전략이 급격히 바뀔 것으로 예상하지 않습니다. 이 그룹은 이란 정부의 주요 관심사와 지정학적 조건 변화에 신속하게 대응하는 능력을 보여주었습니다. 맨디언트는 APT42가 이란 정부의 요구에 맞춰 사이버 스파이 및 감시 활동을 지속해서 수행할 것으로 평가하고 있습니다.

이상으로 APT42 보고서의 주요 내용을 알아보았습니다. 상세 내용은 보고서 원문 또는 팟캐스트를 참조 바랍니다.